最新发布第8页

排序

BC实战|Bypass安全狗

学以致用。 漏洞发现 常规流程走一遍,发现一处标记信息已读的功能点比较可疑: 抓包加单引号重放: 可以看到单引号被转义了,看下闭合方式,问题不大,因为有回显,直接使用报错注入。 报错注...

SQL注入绕过安全狗V4.0(Apache)及POC利用

0x01 资源准备: python3.7:python-3.7.4-amd64.exe 安全狗安装包:safedogwzApache.exe (截至10月2号官网上下的apche v4.0最新版) phpStutdy集成环境:phpStudy_64.7z 0x02 环境准备: pyth...

一处图片引用功能导致的XSS

山重水复疑无路 漏洞点:站点产品评论处 初步测试 一开始尝试XSS,发现程序有过滤,提交均显示Tags are not permitted,最后测出来的是过滤 < ,不过滤 > 因为提示速度比较快,猜测前端有一...

Xss Flash钓鱼

#前言 在日常的渗透测试中,xss占很大一部分比例,如果能打到管理员的cookie则可以登录后台,进一步的进行漏洞挖掘,但是随着网站工作人员的安全意识增高,在很多网站上已经设置有httponly,所...

cobalt strike后门windows下开机自启动

简介后门利用持久化是内外渗透一项基本功,平常程序主要通过系统服务、注册表、开始菜单启动等三种方式实现程序自启,后门也是如此。 首先使用cobalt strike生成木马程序,这里就不再介绍了,如...

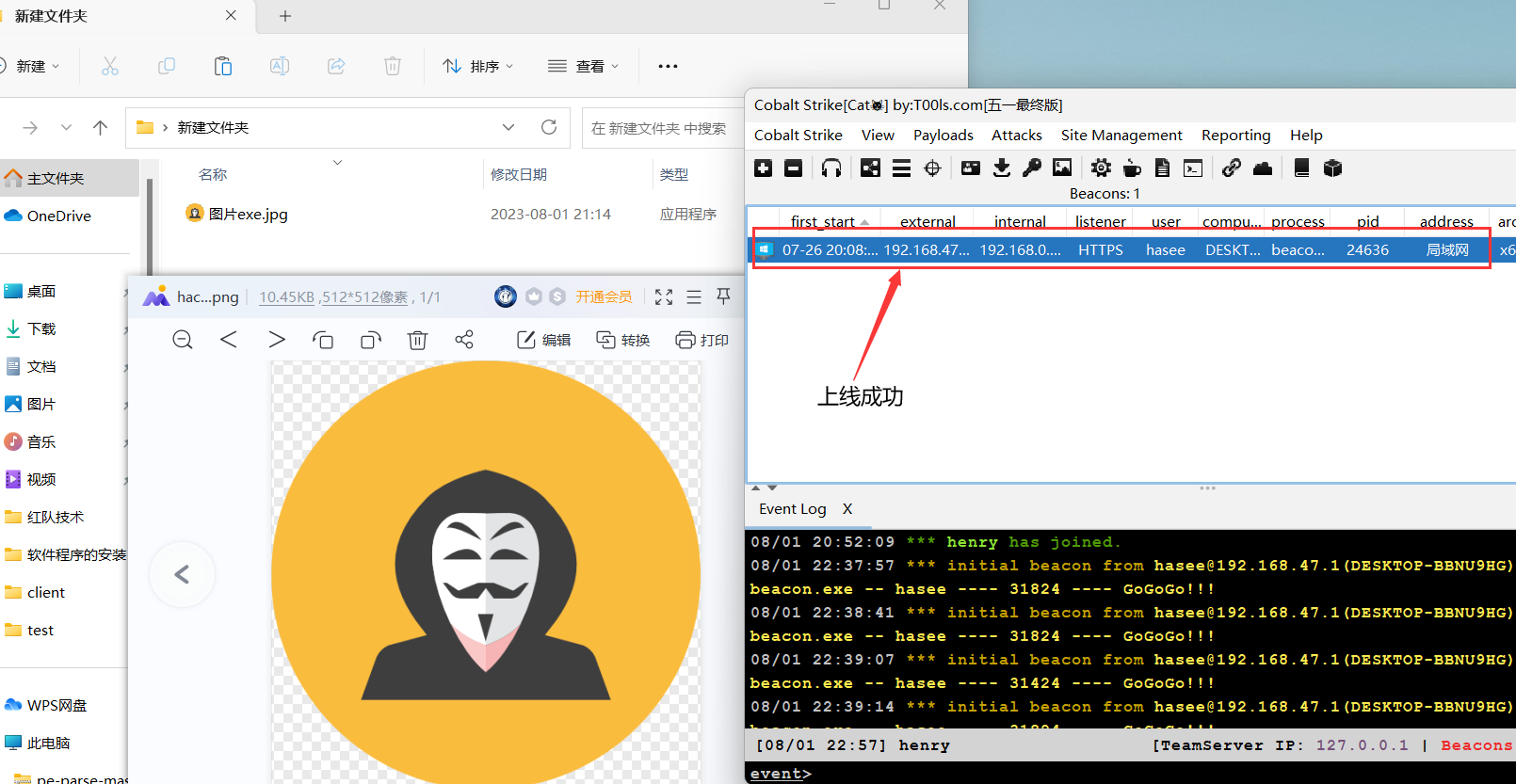

利用winrar自解压捆版payload制作免杀钓鱼木马

简介大家在制作捆版木马时碰到一个问题大多捆绑软件本身就会被杀软查杀,即便捆绑两个正常软件也会被查杀。今天给大家分享一个利用winrar实现免杀的捆绑技术。 大家在制作捆版木马时碰到一个问...

自解压程序加载木马

简介 对于使用自解压文件的场景,攻击者可以创建一个自解压的exe文件,该文件解压后自动执行解压出来的文件。然后,通过插入RLO字符,将这个exe文件伪装成另一种看似安全的文件类型,比如文本文...

LNK钓鱼

简介 lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令...

Flash网页钓鱼

简介 Flash钓鱼攻击是一种网络攻击手段,旨在欺骗用户访问伪造的Flash更新页面,并诱使他们下载并安装恶意软件。这种攻击通常利用用户对Flash更新的需求,以及对合法更新网站的信任。攻击者通常...