一次未授权访问和COOKIE的伪造登录

0x01:发现它的网址如此

![图片[1]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145835-1024x454.png)

通过信息收集—发现它的密码规则如下(因重点是COOKIE的伪造登录,故密码规则就不放图了,你懂的…)

账户: xxxx

密码: Aa1xxxx

0x02:爆破一个弱口令的账户进去,发现是低权限,java写的网址…(java写的一般涉及的都是越权,未授权之类的额….)

![图片[2]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145848-1024x260.png)

![图片[3]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145853-1024x428.png)

0x03:仔细捣鼓了许久,发现毛线都没有一个….

![图片[4]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145908-1024x312.png)

get请求,无明显的越权操作….

![图片[5]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145924-1024x255.png)

0x04:正当毫无思绪的时候,换了个思路去想,如果能拿到高权限的账户,就可以发现进一步有哪些操作…如果去发下拿下账户是高权限….此时,看到这我陷入了沉思,一般这种情况都会暴露用户名,再结合密码规则..,去看看,看能不能摸到管理员…

![图片[6]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145933.png)

0x05:通过发现的用户名,打算进行弱口令尝试

![图片[7]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729145955-1024x147.png)

但是突然发现它的url有点怪…

http://xxxxx.xxxxx.edu.cn/xxxxxx/frame.htm?title=&url=http://xxxxx.xxxxx.edu.cn/xxxxxx /common/user_xxxxxx/&plug_in_js=&system_owner_app=/xxxxxx&_system_todo=newReceiver(true)

![图片[8]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150017-1024x216.png)

就直接马上想到未授权这一块….

直接掏出其他浏览器,不进行登录,进行进行访问..

好家伙,直接未授权..

既然未授权存在,那么这个系统在web端多半就千疮百孔….

………

现在的目标就是拿到高权限的用户,然后找到它的有价值的url直接未授权即可,然后再测试cookie的伪造……

只撞到一个管理员权限..

![图片[9]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150032.png)

![图片[10]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150038-1024x461.png)

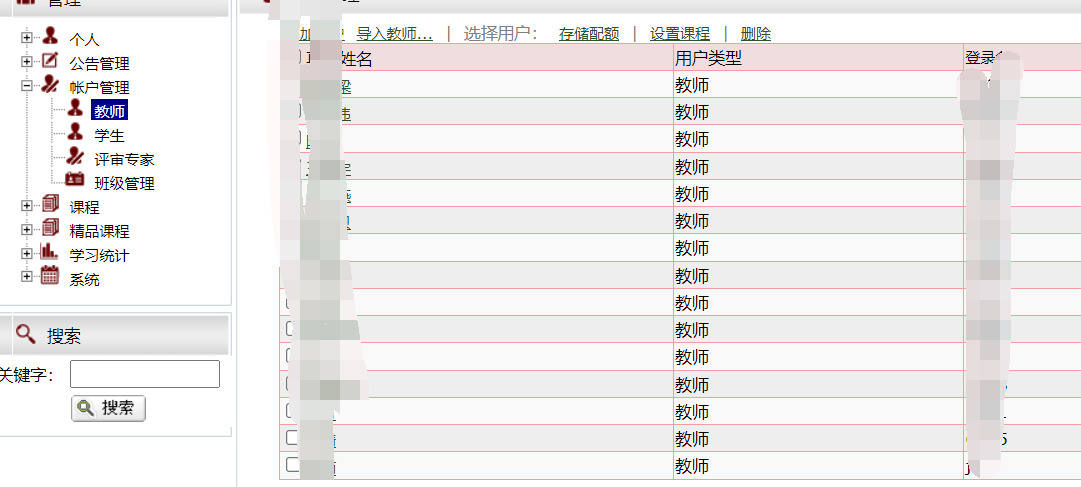

0x06:现在高权限用户拿到了,刚刚已经说了,存在未授权的漏洞,现在马上试试,看能不能在账户管理这个地方是否有未授权..(发现不存在未授权,但存在COOKIE伪造)

注意,我在burosuit中通过查看匹配,来判断是否能够访问成功。

当有cookie的时候

![图片[12]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150049-1024x463.png)

![图片[13]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150054-1024x468.png)

0x07:按道理来说,不应该如此,应该存在其他漏洞,于是我我就慢慢去删除COOKIE找到最后端验证的COOKIE,也就是COOkie的伪造是存在。

![图片[14]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150108-1024x424.png)

![图片[15]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150112.png)

后面的过程就是不停的伪造,管他什么未授权漏洞,还是COOKIE伪造,一锅烩了,全部COOKIE伪造就好…….

到此为止,这个简单的系统就摸进去了…

总结思路:

1.先是通过弱口令规则,发现存在未授权。

2.再通过弱口令规则,找到管理员,进行继续找危害大的未授权url。

3.再寻找过程中,发现账户账户管理处存在不存在未授权,而是存在COOKIE的伪造….

4.点到为止…

换个网址…好家伙,还通杀….

![图片[16]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150126-1024x487.png)

![图片[17]-记一次COOKIE的伪造登录-XSS博客](https://xsx.tw/wp-content/uploads/2024/07/d2b5ca33bd20240729150131-1024x511.png)

总结:

1.Java类型的网站,感觉挖的更多是越权,未授权的这一块。

2.在测试过程中,每个点都不能放过…

3.挖洞更多的是细心。

暂无评论内容