在这个项目中,我演示了如何使用名为 Zphisher 的 Kali Linux 工具进行网络钓鱼,该工具仅用于教育目的。 Zphisher 是一款开源网络钓鱼工具,提供多种模板,可以进行自定义以满足攻击者的教育需求。

Zphisher 提供基于 Web 的界面,允许攻击者在他们可以控制的 Web 服务器上创建和托管网络钓鱼页面。这些页面可以设计为模仿合法网站,例如社交媒体平台、流媒体服务或电子邮件提供商。

一旦网络钓鱼页面设置完毕,攻击者就可以发送包含虚假页面链接的电子邮件或消息。当受害者单击链接并输入登录凭据或其他敏感信息时,Zphisher 会捕获该信息并将其存储在攻击者的服务器上。

在整个项目过程中我都遵守道德标准,从未参与非法或恶意活动。然而,作为网络安全爱好者,了解潜在的漏洞和攻击向量对于更好地防范它们至关重要。

免责声明:

本文中描述的所有信息、技术和工具仅用于教育目的。请自行决定使用本文中的任何内容,对于任何系统或您自己造成的任何合法损害,我不承担任何责任。在未经个人或组织事先同意的情况下使用本文中描述的所有工具和技术进行攻击是高度非法的。您必须遵守所有适用的地方、州和联邦法律。对于因使用本文信息而造成的任何误用或损害,我不承担任何责任。

LinkedIn 网络钓鱼链接

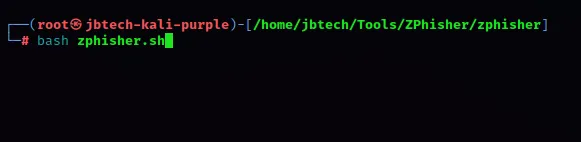

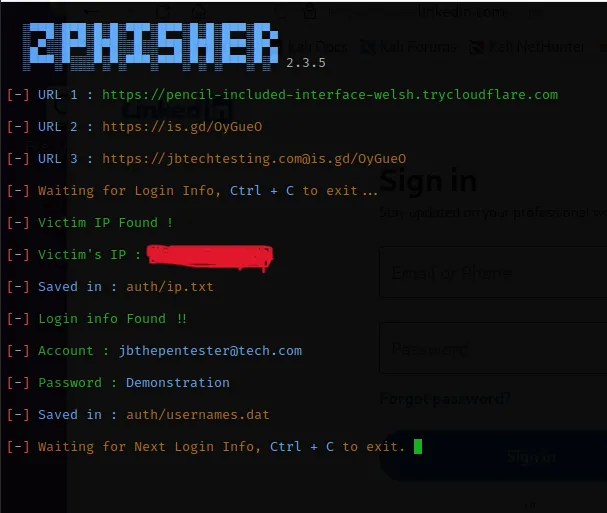

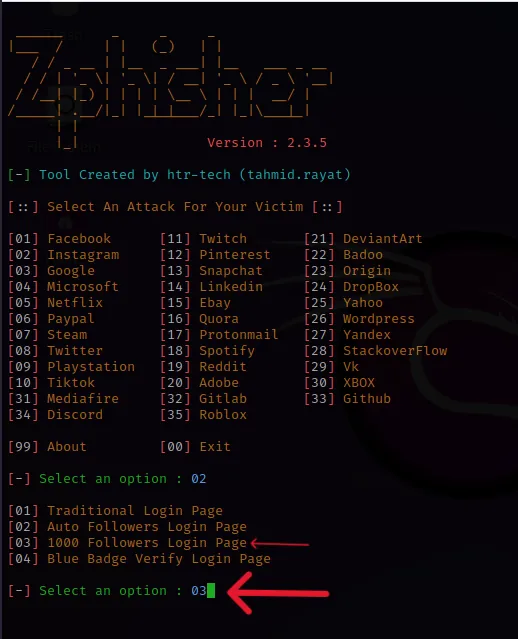

我在 Kali Linux 中运行 bash 脚本来启动 Zphisher。

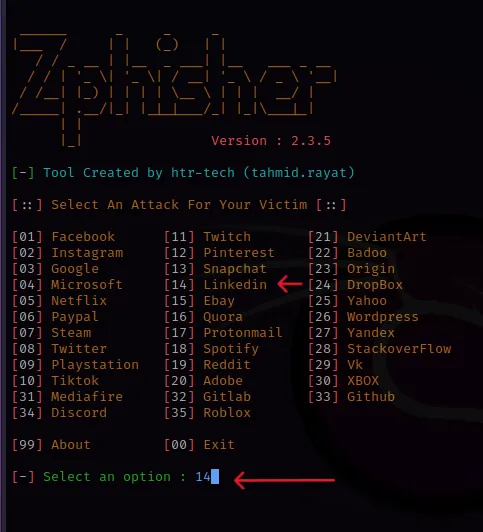

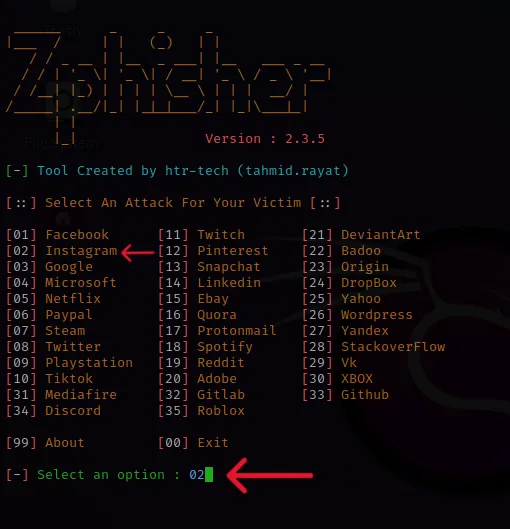

Zphisher 内部。有很多不同的选项可供选择。

第一次演示时,我使用LinkedIn,输入相应的号码。

输入14 → 按Enter。

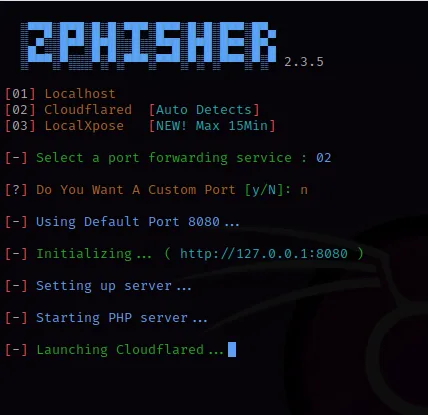

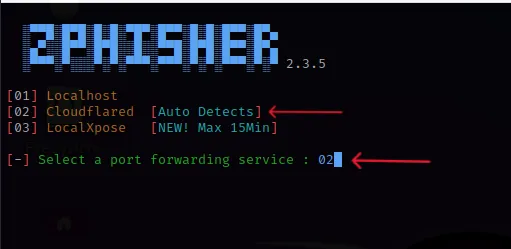

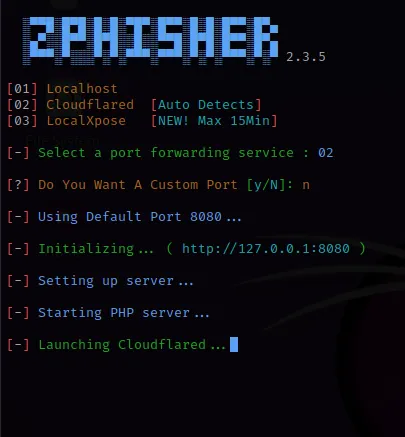

本演示使用的端口转发服务是Cloudflared。

输入02 → 按Enter。

键入n表示无自定义端口。

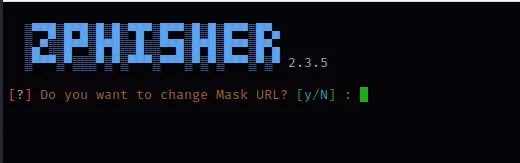

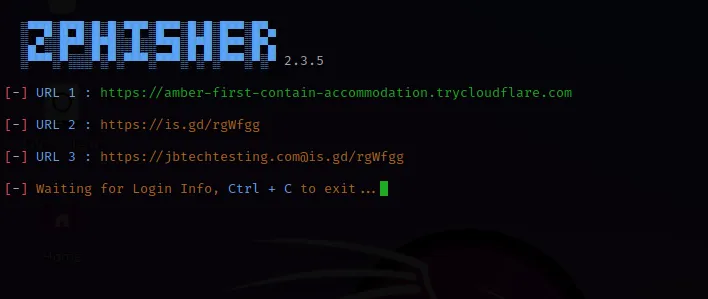

输入y更改掩码 URL。按Enter 键。

输入自定义 URL:jbtechtesting.com。按Enter 键。

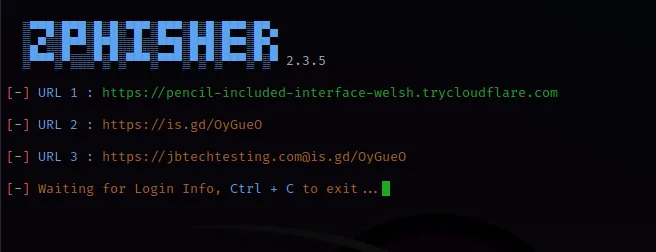

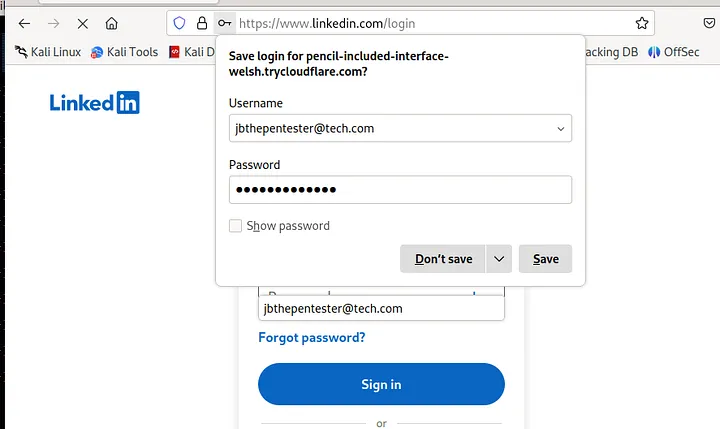

网络钓鱼链接已创建。

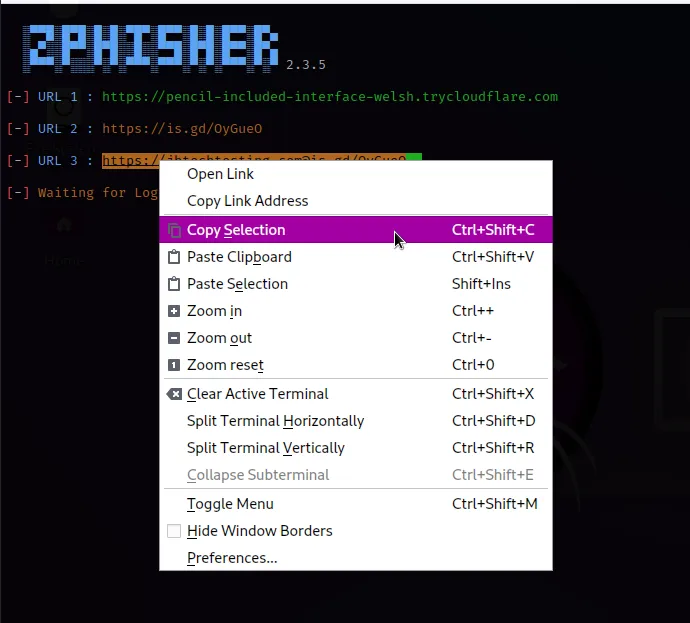

我选择并复制了 URL 3 链接。

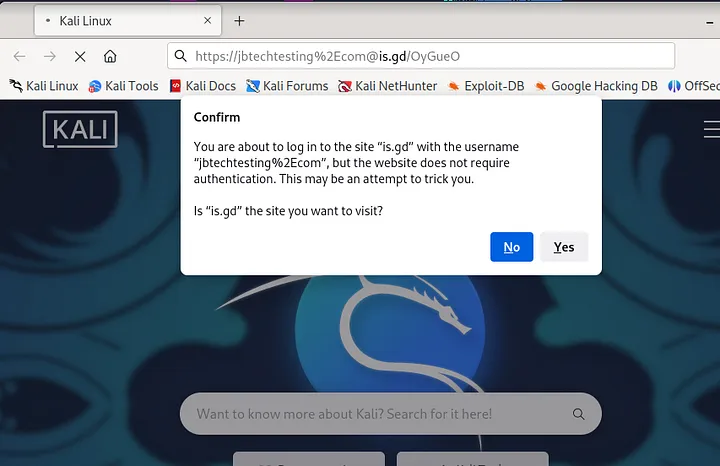

我打开了一个新的网络浏览器并粘贴了网络钓鱼 URL,这将我带到了 LinkedIn 登录页面。

我单击“是”继续演示。

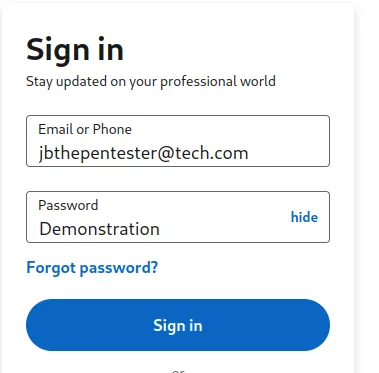

URL 3 网络钓鱼链接将我们带到 LinkedIn 登录页面,我们可以在其中输入凭据。

注:用户名是[email protected],密码是Demonstration。

我点击了“不保存”。

提交用户名和密码后,LinkedIn 页面上似乎没有执行任何操作。尽管如此,它还是被重新路由到实际的 LinkedIn 登录页面,用户很可能会再次尝试登录。

回到 Zphisher,我们得到了第一次尝试登录虚假 LinkedIn 页面的结果。我们可以看到我们有受害者的 IP 地址、帐户用户名和密码。

另一种看待它的方法是:

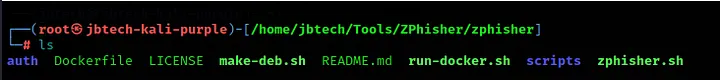

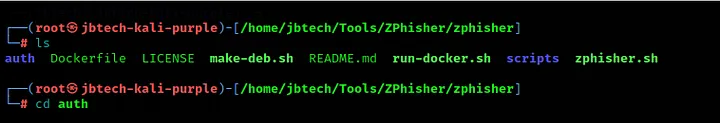

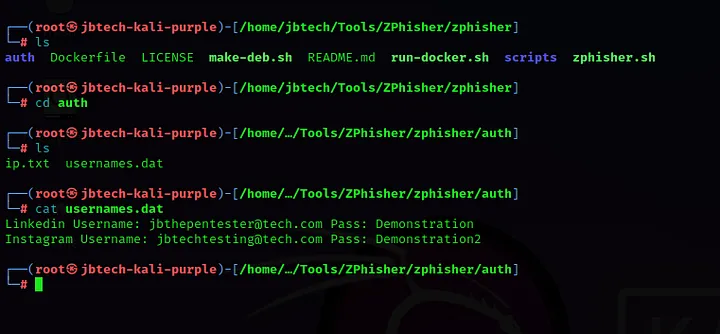

CD 进入ZPhisher目录 → CD 进入zphisher工具。

输入ls → 按Enter。

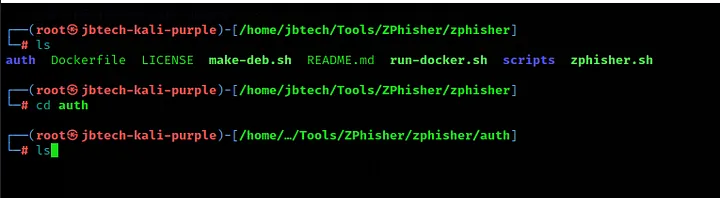

输入cd auth → 按Enter。

输入ls → 按Enter。

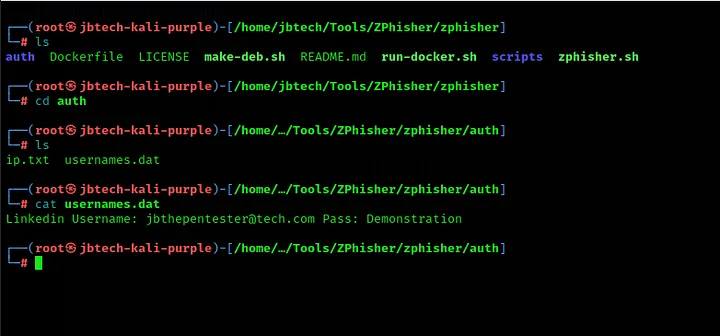

输入cat usernames.dat → 按Enter。

我们可以看到LinkedIn Username: [email protected]和Pass: Demonstration。

Instagram 钓鱼链接

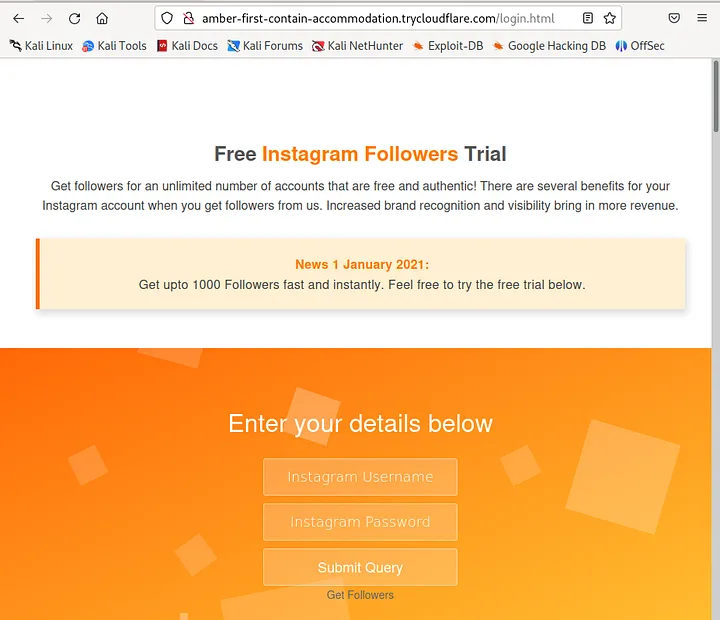

在第二次演示中,我使用了 Instagram。

我选择了选项02 → 按Enter。

我选择了选项03 → 按Enter。该链接诱使受害者通过点击并登录来获得 1000 名关注者。

我选择02 → 按Enter。

我输入N表示无自定义端口。

我输入y来屏蔽 URL 和自定义 URL:jbtechtesting.com。

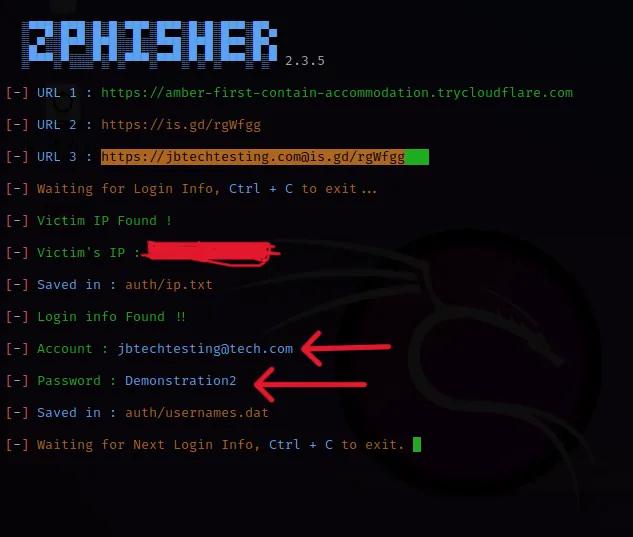

我选择并复制了 URL 3 链接。

我打开了一个新的网络浏览器并粘贴了 URL 3 链接,这将我带到免费 Instagram 关注者试用登录页面。

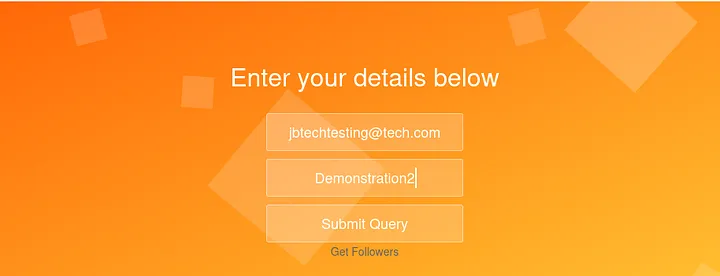

注意:用户名[email protected]和密码Demonstration2。

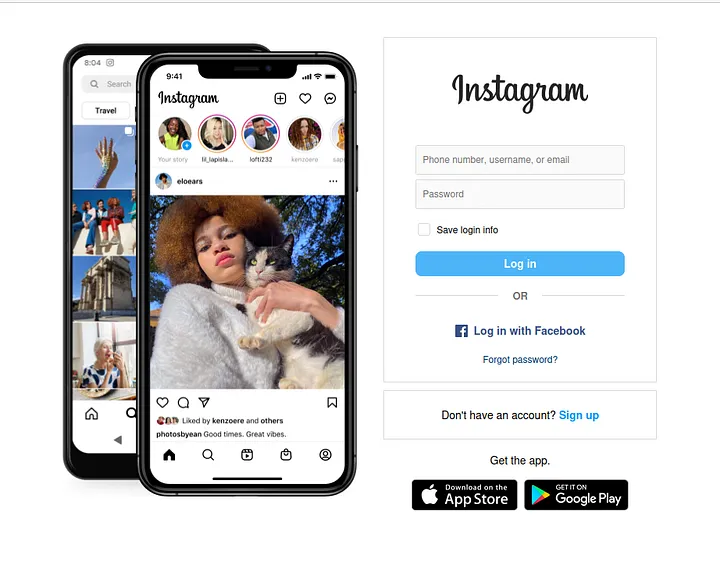

我点击了“提交查询”,这将我重定向到真正的 Instagram 登录页面。

现在回到 Zphisher,我们得到了 Instagram 登录尝试的结果。我们可以看到我们有受害者的 IP 地址、Instagram 帐户用户名和密码。

ls → cd auth → ls → cat usernames.dat

我们可以看到Instagram 用户名:[email protected]和通行证:Demonstration2。

Zphisher 是安全研究人员、道德黑客和渗透测试人员使用的强大工具,用于测试组织系统的安全性并教育员工了解网络钓鱼攻击和恶意行为者的危险。

暂无评论内容