killEscaper Shellcode免杀生成器(Windows)

Github项目: https://github.com/xsxtw/killEscaper/ 0x01 介绍 博客: https://xsx.tw/ 本文地址:https://xsx.tw/tools/795/ killEscaper 是一个利用shellcode来制作免杀exe的工具,可结合...

ProxyPoolxSocks Socks代理池服务端自动化搭建工具

ProxyPoolxSocks Socks代理池服务端自动化搭建工具 Github项目: https://github.com/xsxtw/ProxyPoolxSocks 声明:本工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈...

Tor-IP-Changer实现Sqlmap自动切换代理IP

使用工具: 小飞机、Proxifier、Tor Browser、Tor IP Changer(传送门)、Sqlmap 操作步骤: 首先连上小飞机 配置Proxifier 配置代理服务器 配置代理规则 此时你已经是全局代理状态了 配置并打...

记一次基于 Django 的传销站点渗透

前言 这是一个传销项目,最开始目标用的PHP+MYSQL+THINKPHP搭建的,当时网上找到源码然后审计拿到了后台,getshell实在无力,代码翻烂了都没找到能拿shell的点,所以当时准备给数据分析部门的爬...

ThinkAdmin 绕过验证码后台账号爆破脚本

ThinkAdmin 后台样式 爆破脚本代码 import requests import hashlib import json import fileinput from bs4 import BeautifulSoup urls = 'http://127.0.0.1:81' headers = { 'User-Agent': 'M...

复现SpringFramework CVE-2022-22965_RCE

访问 http://target.com:8090 靶场启动成功 利用Burp 写Shell 写webshell 注意:验证测试时Shell只能写一次 POST / HTTP/1.1 Host: 1.1.1.1:8090 User-Agent: Mozilla/5.0 (Windows NT 10.0; Wi...

新版 phpMyAdmin 登陆爆破 python 脚本

#coding=utf-8 import requests import re import html import time import sys from concurrent.futures import ThreadPoolExecutor,as_completed from tqdm import tqdm url = 'https://membe...

python 端口在线扫描

引言 在渗透过程中,经常会遇到 nmap 扫描不出端口的情况,web 端口确定开放,且用网上的在线端口扫描是可以扫描到的,但是 nmap 就是无法扫出来,因此花了些时间写了 2 个基于 python 端口扫描...

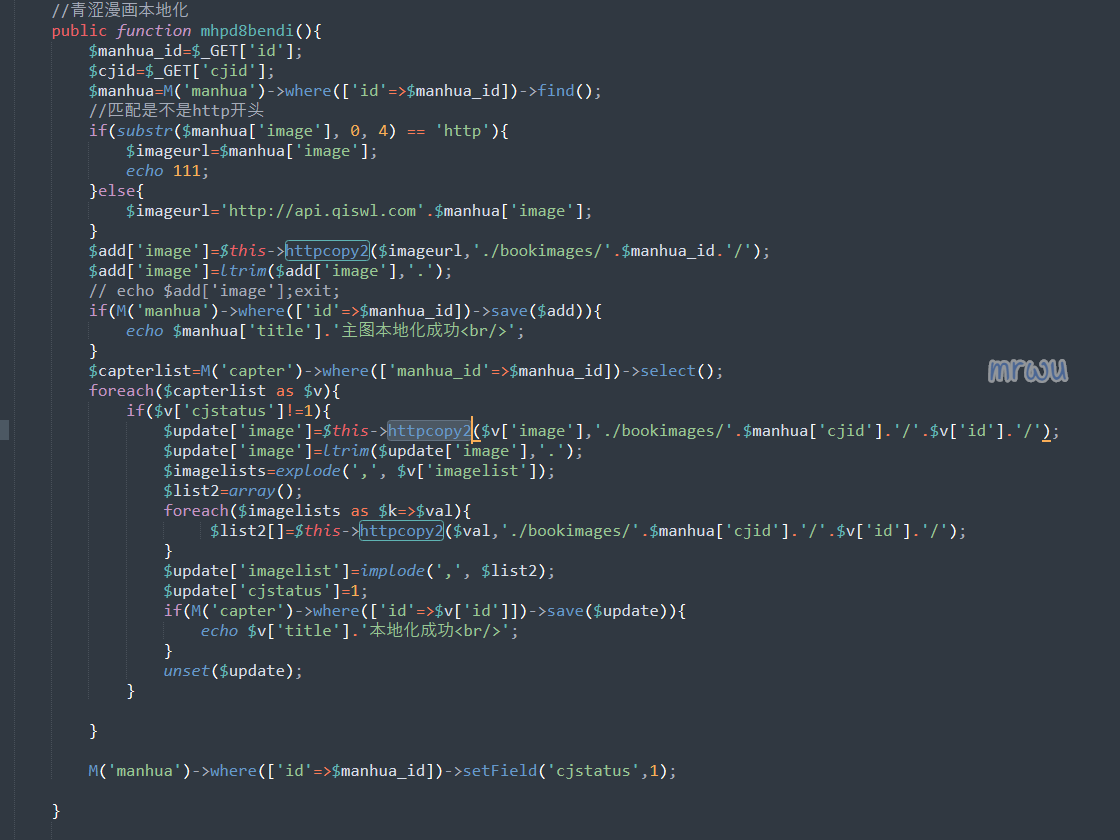

对某色情漫画的一次渗透

黑盒发现注入点 本以为渗透能很快结束,结果发现admin密码解不开,注入点非root,这样的话,拿到个注入点毫无卵用啊.... 后面根据特征搜索,发现存在三四千个同源站,然后写了个批量脚本批量跑...

验证码识别爆破python版-2.0终极版

说明 显而易见,进行了颜色显示美化。 对传参进行了优化,命令不像之前那么脓肿麻烦了,如: 设置多个自定义请求头:-lh 'xx:xx' -lh 'aa:aa' FORM 数据类型数据包传参:-d 'username=bWTdXxa2S...